Sécurité réactive vs proactive : comprendre le changement de paradigme

Les limites d'une approche défensive traditionnelle

Votre système de sécurité actuel fonctionne selon un modèle simple : bloquer ce qui est identifié comme malveillant, laisser passer le reste. Ce modèle est intrinsèquement réactif et attend qu'une menace soit déjà connue pour la bloquer.

Malheureusement, les attaques zero-day (exploitant des vulnérabilités inconnues) et les APT (Advanced Persistent Threats) passent sous le radar pendant des semaines, voire des mois. Cette latence entre l'intrusion et sa détection porte un nom : le dwell time.

Pendant ce temps, l'attaquant explore votre système, élève ses privilèges, exfiltre des données sensibles et prépare son coup final. Une fois le ransomware déployé ou les données exfiltrées, il est trop tard pour limiter les dégâts.

Les principes d'une surveillance proactive moderne

La surveillance proactive renverse l’approche. Au lieu d'attendre que la menace déclenche une alerte, vous partez à sa recherche.

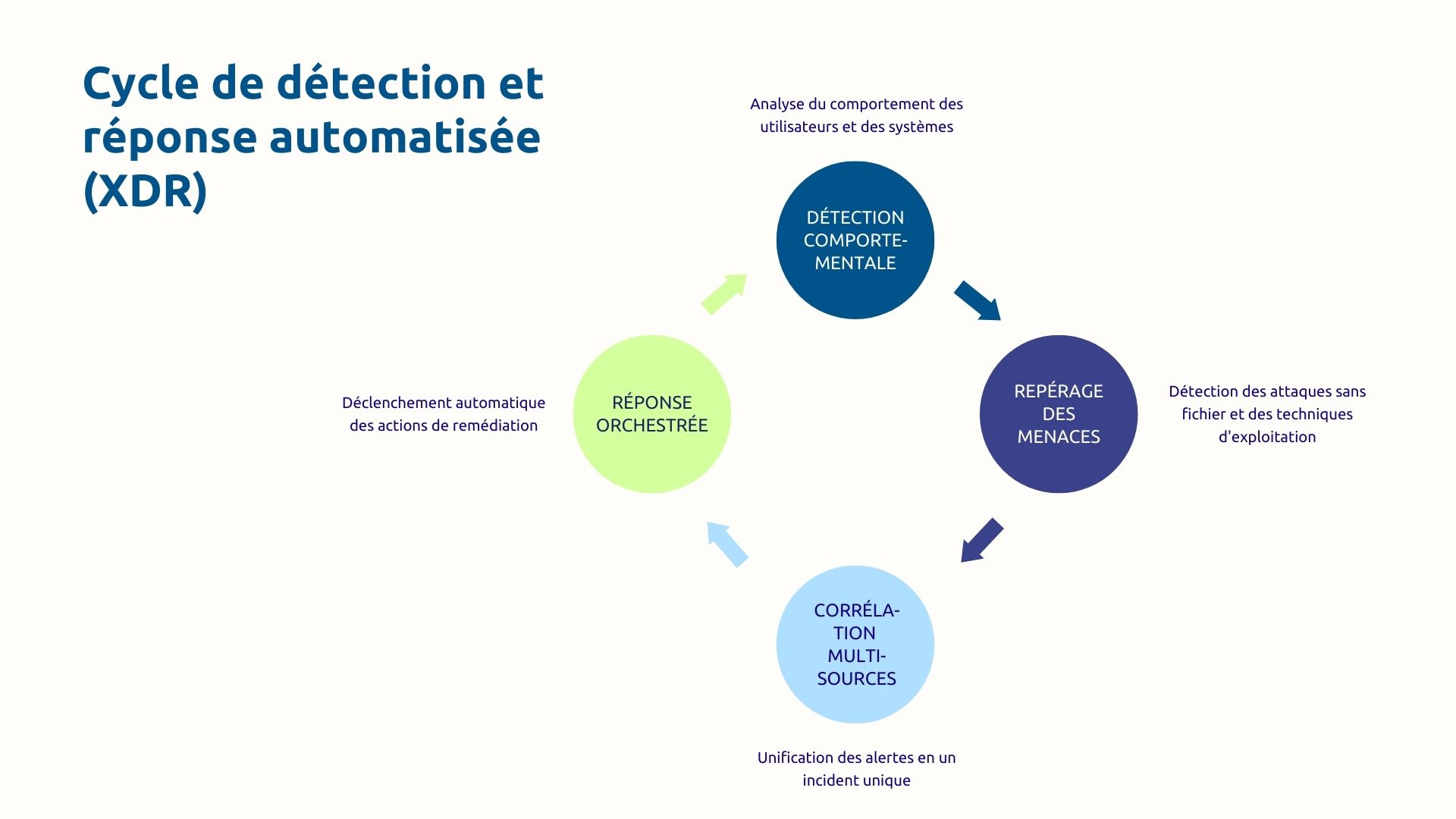

Cette approche repose sur :

- l'analyse comportementale (surveiller les comportements anormaux plutôt que les signatures connues) ;

- le threat hunting (chercher proactivement les traces d'intrusion) ;

- la corrélation multi-sources (reconstituer les chaînes d'attaque en reliant les événements) ;

- l'automatisation de la réponse (déclencher immédiatement les actions de remédiation).

La proactivité réduit drastiquement votre dwell time et donc l'impact potentiel de l'attaque. C'est la différence entre contenir une braise et éteindre un incendie.

Microsoft Defender : la fondation XDR multicouche

Architecture et périmètre de la suite Defender

Microsoft Defender n'est pas un seul outil mais une famille de solutions intégrées qui protègent l'ensemble de votre surface d'attaque moderne. Cette approche unifiée porte le nom de XDR (Extended Detection and Response).

La suite se compose de plusieurs briques complémentaires, à savoir :

- Defender for Endpoint : protection EDR des postes de travail et serveurs

- Defender for Office 365 : protection email avec anti-phishing et analyse des pièces jointes

- Defender for Identity : surveillance des identités et Active Directory

- Defender for Cloud Apps : CASB pour sécuriser les applications SaaS

- Defender for Cloud : protection des workloads cloud multi-cloud (Azure, AWS, GCP)

- Microsoft 365 Defender : portail unifié qui corrèle les signaux de toutes ces briques

Cette architecture en couches couvre toute votre surface d'attaque moderne : endpoints, identités, emails, applications cloud, et infrastructures multi-cloud.

Capacités de détection et réponse automatisée (XDR)

La vraie valeur de Defender provient de son moteur de détection comportementale alimenté par l'intelligence artificielle et le machine learning. Plutôt que de se limiter aux signatures, Defender analyse en permanence le comportement de vos utilisateurs, applications et systèmes.

Cette analyse comportementale permet de détecter les attaques sans fichier (fileless attacks) et les techniques d'exploitation natives (living-off-the-land) qui passent sous le radar des logiciels antivirus.

La force de l'approche XDR réside dans la corrélation automatique multi-sources : au lieu de trois alertes distinctes dans trois consoles différentes (email suspect + connexion anormale + processus inhabituel), vous obtenez un incident unifié dans Microsoft 365 Defender avec la timeline complète de l'attaque.

S’en suit alors une réponse orchestrée qui déclenche automatiquement les actions de remédiation : isolation de la machine compromise, blocage du compte utilisateur, suppression des emails malveillants, changement de mot de passe forcé.

Limites de Defender pour une surveillance SOC mature

Malgré ses capacités impressionnantes, Defender présente des limites importantes pour un Security Operations Center (SOC) mature :

- Périmètre de couverture limité : Defender excelle dans l'écosystème Microsoft mais manque de connecteurs vers les systèmes non-Microsoft (pare-feu tiers, proxies, applications métiers).

- Capacités de threat hunting restreintes : possibilités d'investigation approfondie limitées comparées à un SIEM.

- Rétention des logs insuffisante : 90 jours maximum, inadapté pour les investigations longues ou la conformité réglementaire.

- Orchestration limitée : difficile d'orchestrer des réponses complexes impliquant des systèmes tiers.

Ces limites expliquent pourquoi un SOC mature a besoin d'une couche supplémentaire de surveillance et d'orchestration. C'est justement le rôle de Sentinel.

Microsoft Sentinel : le SIEM cloud-native pour l'intelligence de sécurité

Rôle et architecture de Sentinel dans votre écosystème

Microsoft Sentinel est le SIEM cloud-native de Microsoft (Security Information and Event Management). Contrairement aux SIEM habituels, Sentinel est entièrement cloud et suit un modèle de tarification à l'usage.

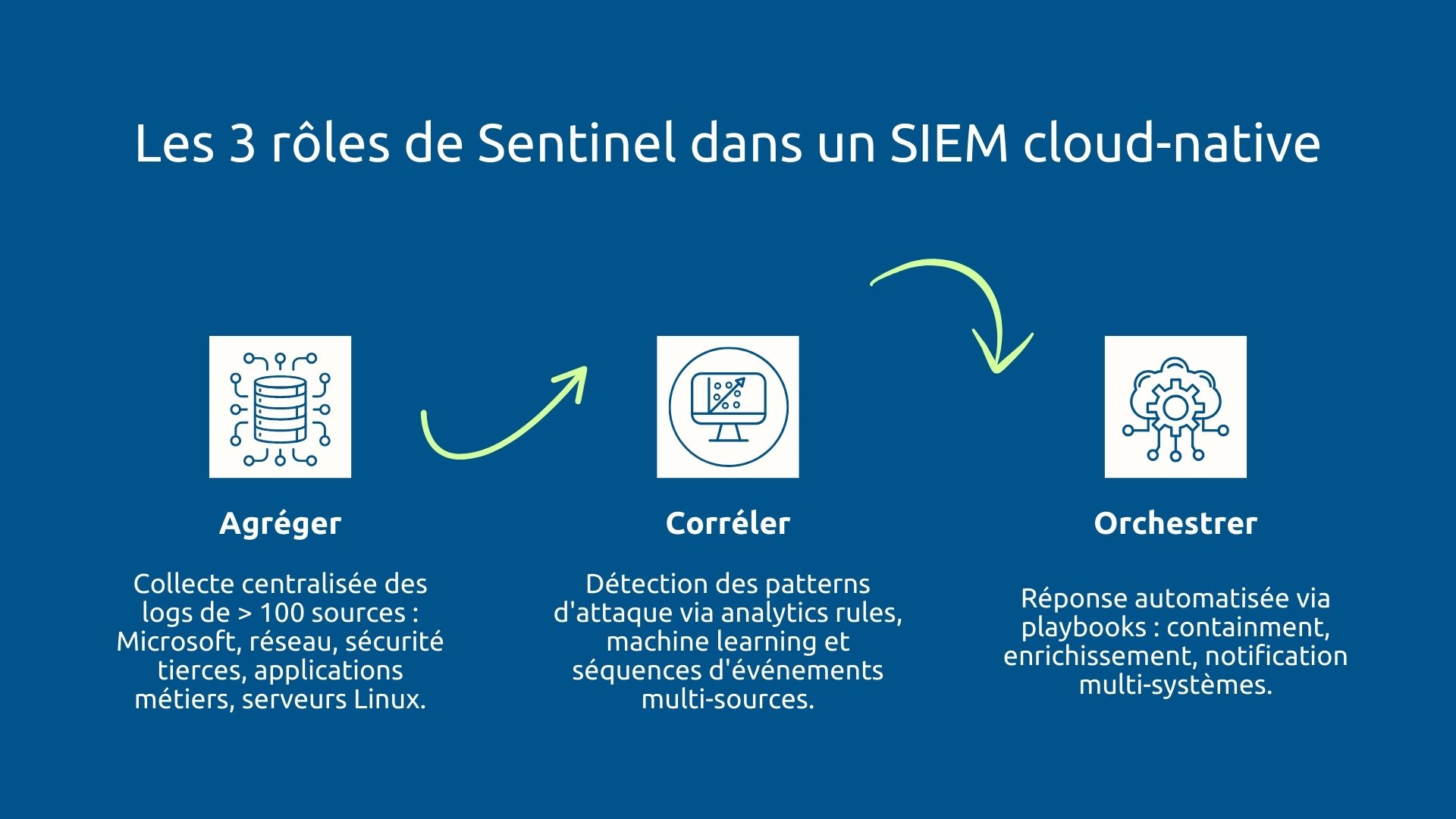

Le rôle de Sentinel dans votre architecture est triple. D’abord, Sentinel agrège les logs depuis des centaines de sources différentes via plus de 100 connecteurs natifs. Cela inclut toutes les briques Microsoft mais aussi vos équipements réseau, solutions de sécurité tierces, applications métiers, serveurs Linux.

Une fois centralisés dans Azure Log Analytics, Sentinel applique des règles de détection sophistiquées pour identifier les patterns d'attaque via des signatures, des comportements anormaux détectés par machine learning ou des séquences d'événements corrélés temporellement. Ainsi, Sentinel lit le bruit et en détecte le signal pour ne remonter que les incidents qui méritent vraiment l'attention.

La façon de Sentinel d’orchestrer la réponse passe par des playbooks automatisés qui interagissent avec des dizaines de systèmes différents pour contenir la menace, enrichir l'investigation, et notifier les bonnes personnes.

Corrélation contextuelle et analyse comportementale (UEBA)

Dans tout système de détection, les analytics rules sont des règles de détection configurables, simples ou sophistiquées. Microsoft fournit des centaines de règles prédéfinies basées sur les techniques du framework MITRE ATT&CK, permettant de mapper vos détections aux techniques adverses réelles.

L'UEBA (User and Entity Behavior Analytics) analyse le comportement normal de vos utilisateurs et entités pour construire des profils de référence. Quand un compte se connecte à 3h du matin depuis une IP inhabituelle et télécharge massivement des fichiers, l'UEBA déclenche une alerte même si aucune règle statique n'a été enfreinte.

Cette détection d'anomalies comportementales est donc particulièrement efficace contre les attaques sophistiquées où l'attaquant a compromis des credentials légitimes.

La particularité de Sentinel, c’est d’enrichir automatiquement chaque incident avec des données de contexte : informations Azure AD, Threat Intelligence (réputation IP, campagnes d'attaque connues), géolocalisation, historique des incidents. Cet enrichissement transforme une simple alerte technique en incident contextualisé investigable.

Threat hunting proactif et investigation guidée

Un SOC mature ne se contente pas de répondre aux alertes. Il fait du threat hunting (chasse aux menaces). C’est-à-dire que vos analystes formulent des hypothèses sur des vecteurs d'attaque possibles et interrogent vos logs pour trouver des traces correspondantes.

Sentinel facilite cette chasse avec des hunting queries prédéfinies basées sur MITRE ATT&CK, permettant de rechercher des traces de techniques d'attaque spécifiques. Ce faisant, vous construisez des requêtes complexes en KQL (Kusto Query Language) croisant des dizaines de sources sur plusieurs mois.

L'investigation graph offre une visualisation intuitive des relations entre entités. Elle consiste à sélectionner un utilisateur suspect pour que le graphe affiche automatiquement toutes ses connexions, machines accédées, fichiers manipulés, comptes avec lesquels il a interagi.

Vous avez donc, avec Sentinel, un SOC qui se met en recherche de menaces cachées que vos systèmes automatiques n’ont pas encore détectées.

L'architecture intégrée Defender + Sentinel

Synergie opérationnelle entre les deux plateformes

Vous l’aurez compris, Defender et Sentinel ne sont pas en compétition mais complémentaires par design. D’ailleurs, l'intégration native est bidirectionnelle via un connecteur natif en temps réel.

Defender envoie automatiquement tous ses incidents vers Sentinel. Mais l'intégration va bien au-delà : les incidents Defender sont enrichis dans Sentinel avec des données provenant de sources externes (Threat Intelligence, logs pare-feu, historique utilisateur Azure AD).

Cet enrichissement transforme une alerte technique isolée en incident contextualisé qui raconte une histoire complète.

La synergie fonctionne dans l'autre sens : les playbooks créés dans Sentinel peuvent déclencher des actions dans Defender (isoler des machines, bloquer des comptes, supprimer des emails, révoquer des sessions).

Cette orchestration SOAR (Security Orchestration, Automation and Response) permet d'automatiser des workflows complexes impliquant Defender mais aussi des dizaines d'autres systèmes. Tout ceci afin de par exemple :

- créer un ticket ServiceNow ;

- notifier via Slack ;

- enrichir avec VirusTotal ;

- mettre à jour une règle firewall.

Dans cette architecture, Defender défend en profondeur, Sentinel surveille en largeur et orchestre la réponse.

Bénéfices mesurables de l'intégration

L'intégration Defender + Sentinel apporte des gains concrets et quantifiables :

- Réduction du MTTR (Mean Time To Respond) : l'enrichissement automatique et l'orchestration réduisent le délai moyen de résolution de 40 à 60% selon les types d'incidents.

- Diminution des faux positifs : la corrélation contextuelle filtre le bruit, passant par exemple de 200 alertes à 30 incidents réellement significatifs.

- Détection des attaques multi-étapes : seule la corrélation multi-sources reconstitue les chaînes d'attaque complètes (phishing + exploitation + mouvement latéral + exfiltration).

- Conformité réglementaire facilitée : rétention longue des logs et capacités de reporting pour démontrer la conformité RGPD, NIS2, DORA.

- Montée en compétence accélérée : les outils de hunting et d'investigation de Sentinel sont des outils de formation extraordinaires pour vos équipes SOC.

Roadmap de transformation vers la surveillance proactive

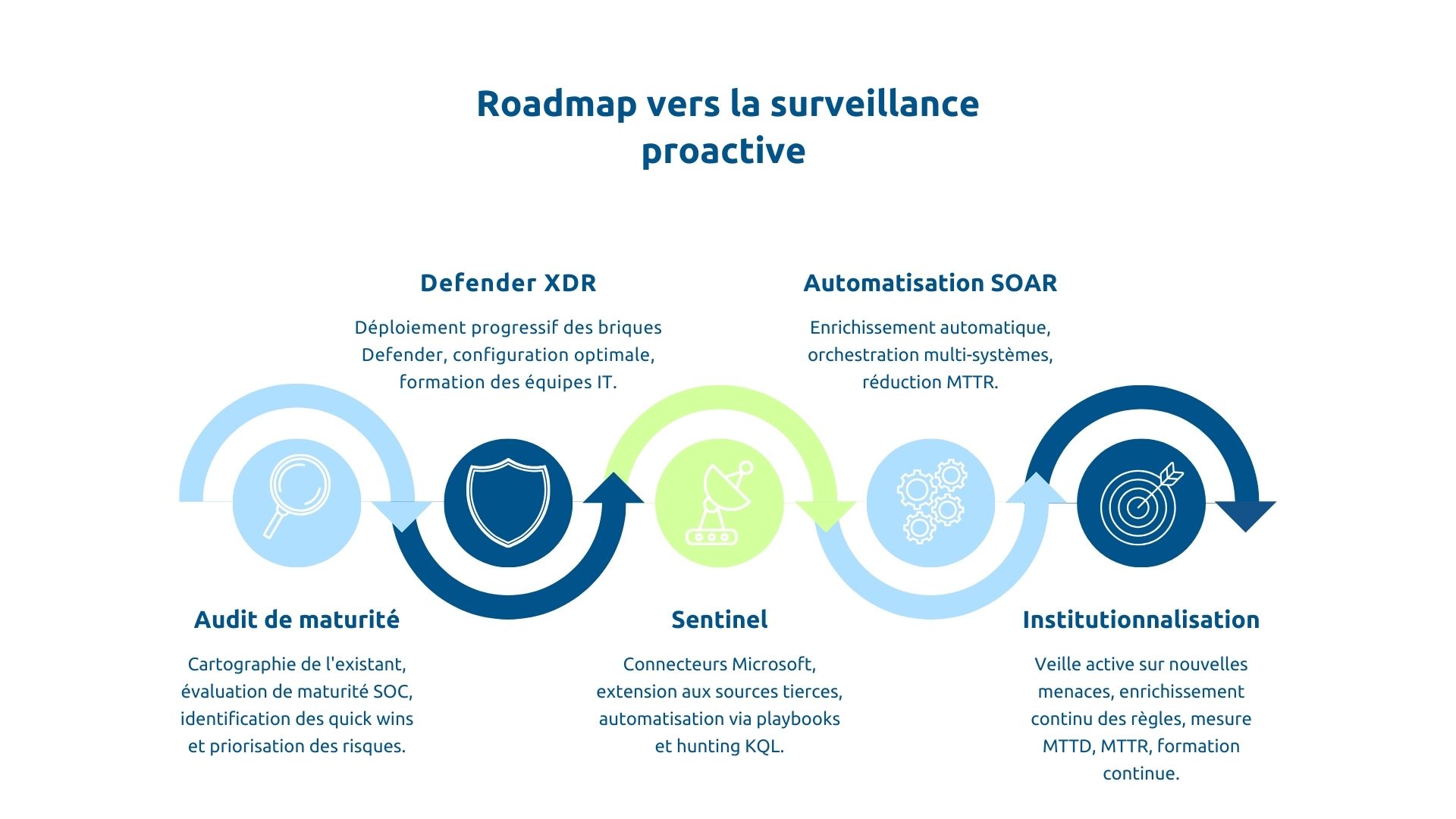

Étape 1 - Audit de maturité et identification des priorités

Pour commencer, vous aurez besoin de réaliser une cartographie honnête de l'existant au cours d’un audit qui couvrira vos outils déployés, leur couverture réelle, les lacunes évidentes, et la maîtrise de vos équipes.

Évaluez la maturité de votre SOC selon un framework reconnu distinguant généralement deux niveaux principaux :

- Niveau Réactif où vous réagissez aux incidents après leur découverte, souvent par des utilisateurs. Pas de détection proactive, pas de corrélation, outils isolés.

- Niveau Proactif où vous pratiquez régulièrement le threat hunting, vous automatisez une partie significative de la réponse, vous utilisez l'intelligence comportementale, vous mesurez votre efficacité via des KPIs.

L'audit devra également mettre en évidence les quick wins (actions simples apportant des gains immédiats : MFA, Defender for Office 365, audit logging) et prioriser les risques selon leur criticité business.

Cette phase aboutit sur une feuille de route hiérarchisée : actions urgentes (30 jours), chantiers structurants (3-6 mois), évolutions de fond (12-24 mois).

Étape 2 - Déploiement progressif de Defender XDR

Avant de construire un SIEM, vous devez détecter la qualité à la source.

Commencez par Defender for Endpoint (protège vos postes et serveurs, vecteurs d'attaque les plus fréquents), puis Defender for Office 365 (le phishing reste le vecteur numéro un), puis Defender for Identity (protège AD dans les environnements hybrides).

Après le déploiement, la phase cruciale est celle de la configuration optimale. Trop d'organisations déploient Defender avec sa configuration par défaut sans activer les capacités avancées : détection comportementale, réduction de la surface d'attaque, protection contre la manipulation, intégration Conditional Access.

Cette configuration nécessite une expertise pointue et un tuning progressif (observation en mode audit, ajustement des seuils, activation en mode blocage). La formation de vos équipes IT est indispensable pour interpréter les alertes et répondre aux incidents.

Cette phase prend généralement 3 à 6 mois selon votre taille.

Étape 3 - Implémentation itérative de Sentinel

Une fois Defender opérationnel, vous ajoutez la couche de corrélation et d'intelligence avec Sentinel. L'implémentation suit une approche itérative sur 6 mois environ.

Phase A - Fondations : Vous provisionnez Sentinel, activez les connecteurs natifs Microsoft (Defender, Azure AD, Office 365), activez les analytics rules out-of-the-box, créez vos premiers dashboards de visualisation.

Phase B - Extension : Vous connectez vos sources tierces critiques (pare-feu, proxies, EDR concurrents, applications métiers), personnalisez les analytics rules selon vos besoins, créez vos premiers playbooks d'automatisation pour les cas simples (suppression d'emails de phishing, reset de mots de passe).

Phase C - Automatisation : Vous industrialisez vos playbooks, formez votre équipe SOC au threat hunting avec KQL, instaurez des cycles réguliers de chasse proactive aux menaces.

Cette approche itérative présente l’avantage de permettre à vos équipes de monter progressivement en compétence sans être submergées.

Étape 4 - Automatisation SOAR et industrialisation

Le paroxysme de la proactivité c'est lorsqu’on automatise la réponse aux incidents de routine. Pour cela, identifiez les incidents récurrents automatisables : blocage d'IP malveillante, reset de mot de passe d'un compte compromis, isolation d'une machine communiquant avec un serveur Command & Control.

Pour chaque scénario, créez un playbook avec Azure Logic Apps qui orchestre automatiquement les actions : enrichir l'incident via VirusTotal, décider de la criticité, isoler la machine si critique, créer un ticket, notifier les responsables.

D’une façon similaire, l'enrichissement automatique, dont nous avons déjà parlé booste la productivité car toutes les informations contextuelles sont automatiquement ajoutées à l'incident dès sa création.

Un certain nombre d’entreprises ayant déployé un SOAR rapportent qu'elles peuvent automatiser 70 à 80% des tâches de niveau 1 de leur SOC. Cette automatisation vous permet de redéployer vos analystes sur des tâches à plus forte valeur ajoutée.

Étape 5 - Institutionnalisation du threat hunting

La transformation vers la proactivité est un processus continu d'amélioration alors commencez par instaurer des cycles réguliers de threat hunting (hebdomadaires ou mensuels) avec une méthodologie structurée :

- Quelle hypothèse d'attaque explorer ?

- Quels IoC récents rechercher ?

- Quelles techniques MITRE ATT&CK auditer ?

Dans un second temps maintenez une veille active sur les nouvelles menaces, enrichissez continuellement vos règles de détection après chaque incident traité. Il peut aussi être intéressant de participer à la communauté Sentinel (repository GitHub de hunting queries et playbooks partagés).

Ensuite, mesurez et suivez des indicateurs de maturité SOC : MTTD (Mean Time To Detect), MTTR, pourcentage d'incidents automatiquement traités, couverture MITRE ATT&CK, menaces découvertes via hunting vs alertes automatiques.

Enfin, investissez dans la formation continue : certifications Microsoft (SC-200, SC-300), formations threat hunting, exercices Capture The Flag maintiennent l'expertise à jour.

La cybersécurité moderne exige une posture proactive. Microsoft Defender et Microsoft Sentinel forment ensemble le socle d'un SOC moderne : Defender assure la protection multicouche et la détection en temps réel, Sentinel apporte la visibilité globale, la corrélation intelligente et l'orchestration automatisée.

Cette évolution suit une roadmap structurée : consolider la défense avec Defender, ajouter la surveillance avec Sentinel, industrialiser via le SOAR, institutionnaliser le threat hunting. La réussite repose sur une vision stratégique claire, une expertise technique pointue, et un accompagnement pour former vos équipes. Askware maîtrise ces trois dimensions.

Votre posture de sécurité est-elle vraiment proactive ? Demandez un audit de votre architecture de sécurité pour identifier vos angles morts et construire votre roadmap vers un SOC mature.