ISO 27001 : le standard international de sécurité de l'information

Les fondamentaux de la norme ISO 27001

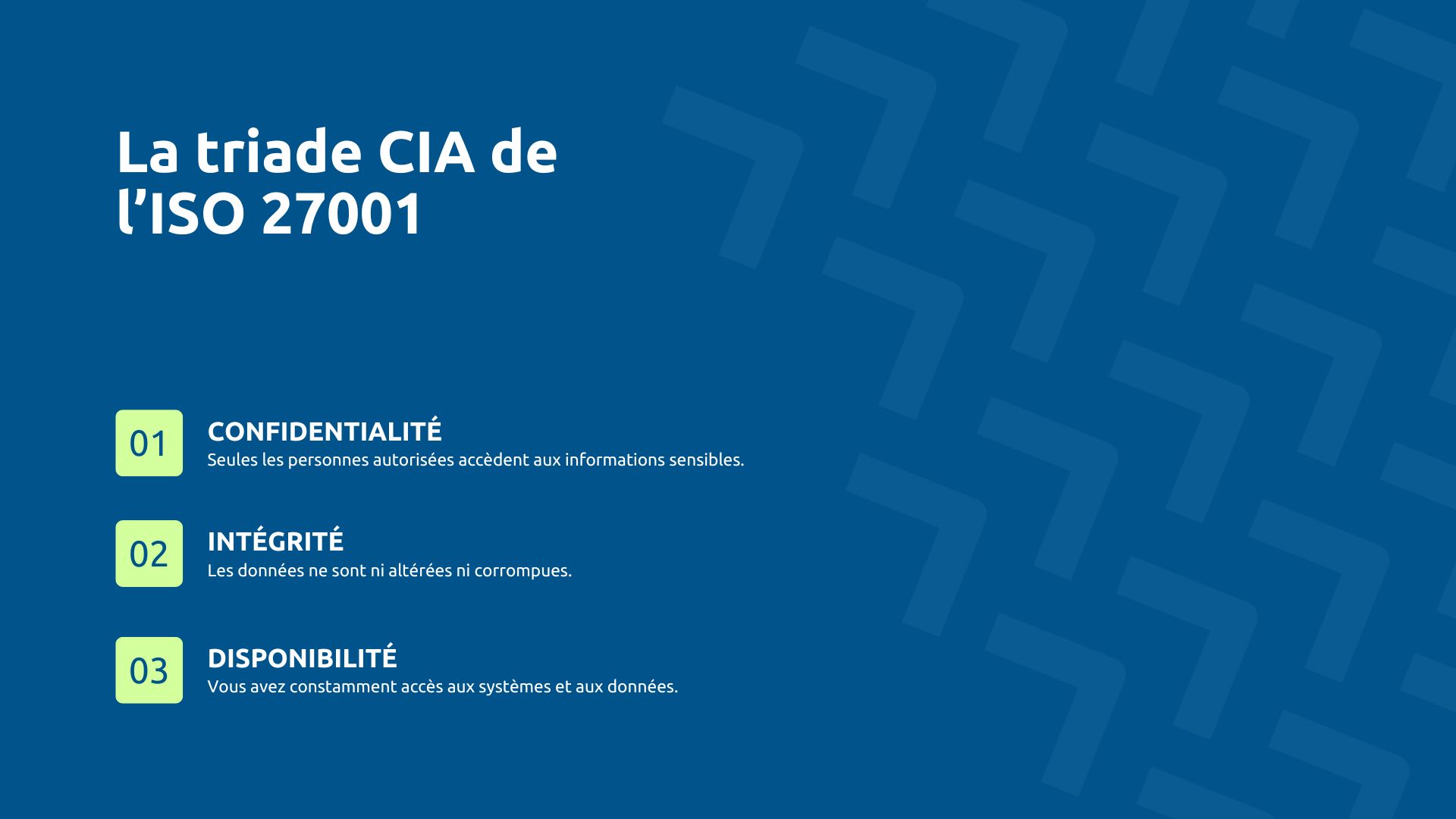

L'ISO 27001 représente le standard international de référence pour la gestion de la sécurité de l'information. Cette norme impose la mise en place d'un Système de Management de la Sécurité de l'Information (SMSI) complet qui structure l'approche de la sécurité de manière systématique et vérifiable.

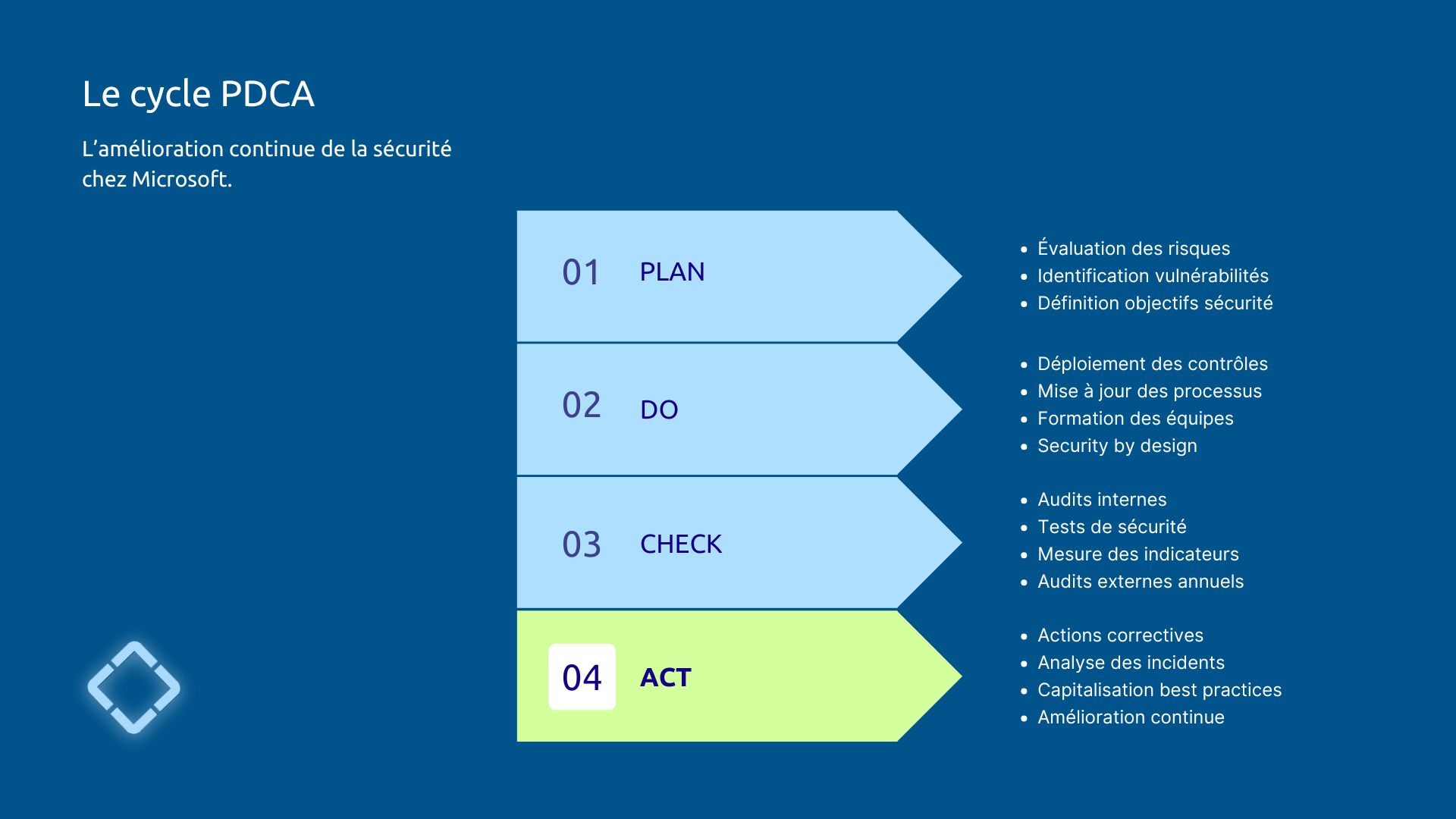

La certification est un processus continu. Les organisations certifiées se soumettent à des audits indépendants réguliers qui vérifient que le SMSI fonctionne efficacement et s'améliore selon le cycle PDCA : Plan (planifier les objectifs de sécurité), Do (implémenter les contrôles), Check (vérifier l'efficacité), Act (améliorer continuellement). La version actuelle ISO/IEC 27001:2022, publiée en octobre 2022, remplace progressivement la version 2013.

Cette certification répond à plusieurs enjeux critiques. En effet, le RGPD impose des amendes pouvant atteindre 2% du chiffre d'affaires mondial (ou 10 millions d'euros) pour certaines infractions, et jusqu'à 4% du chiffre d'affaires mondial annuel (ou 20 millions d'euros) pour les violations les plus graves. En raison de tout ceci, vos clients B2B exigent des garanties contractuelles face à des cybermenaces en constante évolution.

Les 4 thèmes et 93 contrôles de l'annexe A

La version 2022 de l'ISO 27001 a modernisé l'organisation des contrôles de sécurité. L'annexe A regroupe désormais 93 contrôles organisés en 4 thèmes principaux.

Les contrôles organisationnels définissent les politiques, la gouvernance et la gestion des ressources humaines. Les contrôles liés aux personnes, eux, adressent la sensibilisation, la formation et les responsabilités des utilisateurs. De leur côté, les contrôles physiques protègent les installations et équipements. Quant aux contrôles technologiques, ils couvrent le contrôle d'accès, la cryptographie, la gestion des vulnérabilités et la surveillance.

Pour les environnements cloud, plusieurs contrôles revêtent une importance particulière :

- Le contrôle d'accès définit qui peut accéder à quelles ressources, avec des mécanismes d'authentification forte et de gestion des privilèges.

- La cryptographie protège les données en transit et au repos.

- La gestion des incidents établit des processus pour détecter et répondre rapidement aux menaces.

- La continuité d'activité garantit que vos systèmes restent disponibles même en cas de catastrophe.

Notez que dans un environnement Dynamics 365, l'ISO 27001 impose une gestion fine des permissions avec séparation des rôles, des accès administrateurs tracés et justifiés, une authentification multi-facteurs disponible et des sessions inactives qui expirent automatiquement.

ISO 27001 dans l'écosystème des certifications de sécurité

La certification SOC 2 Type II constitue un complément à l’ISO 27001 en auditant les contrôles opérationnels sur une période prolongée, prouvant que le système fonctionne efficacement dans la durée. Deuxièmement, l'ISO 27017 étend l'ISO 27001 avec des contrôles additionnels spécifiques aux services cloud, tandis que l'ISO 27018 se concentre sur la protection des données personnelles dans le cloud.

Certains secteurs imposent des certifications spécifiques. Ainsi, l'HDS (Hébergement de Données de Santé) est obligatoire en France pour tout hébergeur qui traite des données de santé. Microsoft propose des services Azure certifiés HDS.

Autre exemple : le PCI DSS est requis pour traiter des données de carte bancaire sachant que Microsoft détient des attestations PCI DSS pour certains services et composants spécifiques.

D’ailleurs, il est à souligner que l'écosystème Microsoft compte plus de 90 certifications pour répondre à toutes les réglementations sectorielles.

Périmètre et portée de la certification ISO 27001 chez Microsoft

Services et infrastructure couverts par la certification

La certification ISO 27001 de Microsoft couvre l'ensemble de l'écosystème cloud que vous utilisez au quotidien pour une cohérence de sécurité à travers tous vos outils. En effet :

- Azure bénéficie de la certification pour l'intégralité de ses services d'infrastructure (IaaS) et de plateforme (PaaS).

- Microsoft 365 est certifié dans sa globalité, incluant Exchange Online, SharePoint Online et Teams.

- Dynamics 365 dans toutes ses déclinaisons (Sales, Customer Service, Finance, Supply Chain Management) est couvert.

- Power Platform dans son ensemble (Power Apps, Power Automate, Power BI, Dataverse) entre également dans le périmètre certifié.

Cette certification s'étend géographiquement à tous les datacenters Microsoft dans le monde, avec plus de 60 régions couvertes. Par exemple, les datacenters européens sont tous certifiés ISO 27001, permettant de respecter les exigences de souveraineté des données.

Microsoft se soumet à des audits annuels complets menés par des organismes indépendants accrédités. Les certificats qui en résultent sont consultables sur le Service Trust Portal de Microsoft.

Le modèle de responsabilité partagée dans le cloud

Ceci dit, la certification ISO 27001 de Microsoft ne vous affranchit pas de vos propres responsabilités. Aussi, comprendre le modèle de responsabilité partagée est-il essentiel pour éviter les failles de sécurité.

Pour l'Infrastructure as a Service (IaaS), Microsoft gère l'infrastructure physique, le réseau et l'hyperviseur, tandis que vous restez responsable du système d'exploitation, des applications et des données. Pour la Platform as a Service (PaaS), Microsoft ajoute la gestion de l'OS et du middleware. Pour le Software as a Service (SaaS) comme Dynamics 365, Microsoft gère en plus l'application.

Certaines responsabilités restent toujours à votre charge. Il s’agit là notamment de :

- la gestion des identités et des accès : vous définissez qui a accès à quoi, qui active l'authentification multi-facteurs, qui gère les rôles ;

- la configuration des contrôles de sécurité est votre responsabilité : Data Loss Prevention, politiques de rétention, règles de chiffrement ;

- la protection et la classification de vos données.

La certification couvre la partie Microsoft de manière rigoureuse. Mais votre conformité finale dépend de votre propre configuration. C'est là que l'accompagnement d'un intégrateur expert comme Askware fait toute la différence.

Gouvernance et amélioration continue de la sécurité chez Microsoft

Le cycle PDCA appliqué à la sécurité

Comme évoqué en début d’article, la certification ISO 27001 impose à Microsoft d'appliquer un processus d'amélioration continue basé sur le cycle PDCA :

- La phase Plan évalue régulièrement les risques de sécurité. Microsoft analyse les nouvelles menaces, identifie les vulnérabilités potentielles et définit les objectifs prioritaires.

- La phase Do implémente les contrôles : déploiement de nouveaux mécanismes de protection, mise à jour des processus, formation des équipes, sécurité dès la conception.

- La phase Check vérifie l'efficacité des contrôles. Microsoft conduit des audits internes, réalise des tests de sécurité, et mesure les indicateurs de performance. Les audits externes annuels constituent la validation ultime.

- La phase Act tire les conclusions pour améliorer continuellement le système. Les écarts donnent lieu à des actions correctives, les incidents sont analysés pour prévenir leur récurrence.

Approche proactive et gestion des menaces

Au-delà de la conformité, Microsoft investit dans une approche proactive qui anticipe les menaces.

Le patch management constitue un élément crucial de cette stratégie. Microsoft publie régulièrement des correctifs de sécurité testés rigoureusement avant déploiement. Pour les vulnérabilités critiques, des patchs hors cycle peuvent être diffusés en urgence.

La threat intelligence s'appuie sur les données collectées à travers l'écosystème Microsoft. Avec sa base installée considérable et le trafic réseau colossal transitant par ses services, Microsoft dispose d'une visibilité unique sur le paysage des menaces. Cette intelligence collective alimente les systèmes de détection et permet d'identifier rapidement les nouvelles techniques d'attaque.

Les Red team / Blue team exercises simulent régulièrement des attaques réelles pour révéler les failles et améliorer les capacités de détection et de réponse.

En cas d'incident affectant les services, un processus de notification formel informe rapidement les clients avec des détails sur l'incident et les actions correctives en cours. Microsoft publie également des transparency reports qui documentent les demandes d'accès aux données et les statistiques sur les menaces détectées.

ISO 27001 et conformité réglementaire : garanties et limites

Protection des données personnelles et souveraineté

L'ISO 27001 couvre les aspects techniques : comment protéger les données contre les accès non autorisés, les pertes, les altérations. De son côté, le RGPD formule des exigences légales : finalité du traitement, limitation de conservation, droits des personnes, documentation des traitements. Les deux se complètent mais ne se substituent pas.

Microsoft fournit plusieurs garanties pour faciliter votre conformité RGPD. Tout d’abord vos données peuvent être stockées dans des datacenters européens avec l'engagement qu'elles ne seront pas transférées hors UE sauf instruction explicite.

Ensuite, il y a le Data Processing Addendum (DPA), qui définit le rôle de sous-traitant. Ainsi, Microsoft s'engage à ne traiter les données que selon vos instructions, à mettre en œuvre les mesures de sécurité appropriées, et à vous assister dans l'exercice des droits des personnes.

De même, les outils Microsoft fournissent des capacités techniques pour exercer les droits RGPD. Purview identifie où se trouvent les données personnelles. Les fonctionnalités de recherche et d'export facilitent les réponses aux demandes d'accès. Les capacités de suppression permettent de respecter le droit à l'effacement. Les logs tracent les accès.

Vos responsabilités pour une conformité complète

Pour rappel, plusieurs responsabilités restent à votre charge.

Parmi ces dernières, il y a la configuration des outils de classification : Purview Information Protection vous permet de définir des labels de sensibilité, mais c'est vous qui devez définir votre taxonomie, créer les labels, et former vos utilisateurs.

Afin d‘empêcher le partage inapproprié, vous devez en outre définir ce qui constitue une donnée sensible dans votre contexte et créer les règles correspondantes. Ce sont les politiques de Data Loss Prevention.

De la même manière, vous ne pourrez pas vous passer de gouvernance des données. Autrement dit, vous devrez désigner des data owners, définir des processus de validation pour les demandes d'accès et établir des politiques de rétention.

Pour que vos utilisateurs métiers soient en mesure de comprendre les enjeux et savoir utiliser les outils mis à disposition, vous devez prendre en charge la formation des équipes.

Enfin, la loi vous impose de documenter les traitements et donc de maintenir un registre des activités de traitement.

En somme, Microsoft fournit les briques certifiées ISO 27001 mais votre conformité dépend de leur assemblage expert et de leur intégration dans une gouvernance cohérente.

Sécurité opérationnelle dans vos projets Microsoft

Intégrations et automatisations sécurisées

Power Platform et Azure vous permettent de connecter vos applications, mais ces intégrations créent également des surfaces d'attaque potentielles.

Commençons par la sécurité des API et des connecteurs, qui constitue un enjeu majeur. Power Platform propose aujourd'hui plus de 1 300 connecteurs dans son catalogue complet. Microsoft distingue plusieurs catégories : les connecteurs Standard inclus dans les licences de base, les connecteurs Premium nécessitant des licences additionnelles, et les connecteurs Custom développés pour des besoins spécifiques.

Ensuite, le chiffrement protège vos informations à tous les niveaux. Toutes les communications entre vos utilisateurs et les services Microsoft utilisent TLS 1.2 ou supérieur. Parallèlement, les données stockées dans Azure, Dataverse ou Microsoft 365 sont chiffrées au repos avec AES-256. Pour les données particulièrement sensibles, vous pouvez même ajouter une couche supplémentaire de protection avec vos propres clés gérées via Azure Key Vault.

Par la gestion des identités et des accès via Microsoft Entra ID, vous appliquez les principes Zero Trust. Dans cette approche, chaque accès est systématiquement vérifié, même en provenance du réseau interne. L'authentification multi-facteurs rajoute une couche de protection contre le vol de mots de passe, tandis que le principe du moindre privilège garantit que chaque utilisateur n'accède qu'aux ressources strictement nécessaires.

Au-delà de ces mécanismes de base, plusieurs fonctionnalités de sécurité avancées doivent être activées et configurées. On a déjà parlé de Data Loss Prevention mais Conditional Access permet de définir des règles contextuelles. Il y a aussi Azure Key Vault, qui centralise pour sa part la gestion des secrets, clés et certificats, évitant leur dissémination en clair dans les scripts et configurations.

Enfin, les audit trails tracent tous les événements significatifs et s'avèrent essentiels pour détecter les comportements anormaux, enquêter sur les incidents et démontrer votre conformité en cas de contrôle.

Continuité d'activité et résilience

Microsoft maintient des plans de continuité d'activité (BCP) et de reprise d'activité (DRP) pour l'ensemble de ses services. Ces plans sont testés régulièrement via des exercices qui simulent différents scénarios de crise, et les résultats de ces tests alimentent l'amélioration continue des procédures.

Sur le plan technique, les stratégies de sauvegarde sont entièrement automatisées. Vos données Dynamics 365, SharePoint et Exchange sont ainsi sauvegardées quotidiennement avec plusieurs points de restauration disponibles. Ces sauvegardes sont par ailleurs répliquées géographiquement pour protéger contre la destruction complète d'un site.

Microsoft formalise ses engagements via des SLA de disponibilité (Service Level Agreement) qui garantissent contractuellement un niveau de disponibilité minimum. L'engagement typique porte sur une disponibilité de 99,9% pour la plupart des services, ce qui représente environ 8,76 heures d'indisponibilité maximale par an.

Pour renforcer cette résilience, la redondance géographique des datacenters protège contre les catastrophes localisées. Azure organise en effet ses datacenters en paired regions : deux régions géographiquement distantes qui se répliquent mutuellement. Concrètement, si un datacenter subit une panne majeure, vos applications peuvent basculer automatiquement vers le datacenter jumelé, minimisant ainsi l'interruption de service.

Attention toutefois : les garanties Microsoft ne vous dispensent pas d'avoir votre propre plan de continuité. Vous devez notamment définir vos RTO (Recovery Time Objective - délai maximum acceptable pour remettre un service en ligne) et RPO (Recovery Point Objective - ancienneté maximum des données perdues acceptable). Ces objectifs déterminent ensuite vos choix de configuration. Il est également impératif de tester régulièrement ces procédures pour vérifier que vos équipes savent comment réagir en situation réelle.

La certification ISO 27001 de Microsoft constitue une garantie solide. Mais le modèle de responsabilité partagée signifie qu'une partie essentielle reste à votre charge : configuration, gouvernance, gestion des accès, formation. Askware combine expertise technique de l'écosystème Microsoft et compréhension des enjeux de conformité pour vous accompagner de l'audit initial à l'opération continue.

Votre environnement exploite-t-il pleinement les garanties ISO 27001 ? Askware vous propose un audit de conformité pour sécuriser durablement votre plateforme.