Shadow IT : comprendre le phénomène avant de le combattre

Qu'est-ce que le shadow IT et pourquoi émerge-t-il ?

Le shadow IT désigne l'ensemble des technologies, logiciels, applications ou services utilisés au sein d'une organisation sans approbation formelle de la DSI. Cette pratique prend des formes multiples :

- applications SaaS souscrites avec une carte bancaire professionnelle ;

- dispositifs personnels utilisés pour accéder aux données de l'entreprise ;

- services cloud grand public détournés à des fins professionnelles.

Pourquoi ce phénomène explose-t-il ? La transformation digitale impose aux équipes métiers de s'adapter rapidement, mais les processus IT traditionnels restent lents et rigides. Par exemple, une équipe marketing qui attend depuis 3 mois une évolution de son CRM officiel et qui finit par adopter un outil SaaS, opérationnel en 20 minutes.

L'expérience utilisateur des outils grand public n’est pas étrangère à tout ceci, elle promet en effet aux collaborateurs des applications simples et immédiatement opérationnelles. Dès lors, si la DSI propose des outils complexes, l'écart devient difficile à accepter pour les équipes concernées.

De fait, le shadow IT est souvent une réponse légitime à un problème réel.

Les risques réels (et souvent sous-estimés) du shadow IT

Pour autant, les conséquences du shadow IT peuvent être dramatiques.

Ainsi, les risques de sécurité arrivent en première ligne. Les outils non homologués présentent des failles que la DSI ne peut ni détecter ni corriger. L'authentification multifacteurs est rarement activée, et les données sensibles circulent sur des plateformes dont vous ignorez l'existence.

Sur le plan de la conformité, le RGPD impose des obligations strictes. Un outil shadow IT qui héberge des données clients hors de l'Union européenne, sans accord de traitement approprié, expose directement votre entreprise à des sanctions pouvant atteindre 4% du chiffre d'affaires annuel mondial.

Les silos de données représentent un autre fléau dans la mesure où chaque outil crée son propre référentiel. Les mêmes informations clients existent dans le CRM officiel, dans l'outil marketing non autorisé et dans la solution de support. Résultat : incohérences, doublons, impossibilité d'avoir une vue unifiée.

Par suite, les coûts cachés s'accumulent : licences en doublon, inefficacités opérationnelles, temps IT consommé à résoudre des incidents sur des plateformes inconnues. Dans les faits, le shadow IT peut générer des coûts additionnels significatifs par rapport aux dépenses IT pilotées.

Enfin , la perte de visibilité pour la DSI fragilise l'ensemble de l'architecture. Comment planifier une migration cloud quand vous ne connaissez pas tous les outils en production ? Le shadow IT transforme votre système d'information en zone d'ombre où les risques prospèrent : failles de sécurité non détectées, incidents sans traçabilité, impossibilité de garantir la conformité réglementaire.

Pourquoi la simple interdiction ne fonctionne pas

Une politique de blocage strict génère de la frustration chez les équipes métiers qui se sentent bridées. Cette frustration détériore les relations entre l'IT et le reste de l'entreprise. Les métiers perçoivent la DSI comme un obstacle plutôt qu'un partenaire.

Plus grave encore, l'interdiction pousse au shadow IT : les équipes continuent d'utiliser des outils non autorisés, mais en secret.

Imaginons le cas d'une grande banque européenne. Face à la multiplication des outils SaaS, la DSI a bloqué l'accès à toutes les applications cloud non référencées. Six mois plus tard, un audit révélait que le shadow IT avait explosé. Les collaborateurs utilisaient leurs appareils personnels et leurs connexions 4G, créant une surface d'attaque encore plus difficile à contrôler.

Dans un contexte de cloud et de mobilité généralisée, le blocage technique devient une course sans fin. Chaque jour apparaissent de nouveaux services. Vous ne pouvez pas tout bloquer sans paralyser l'activité.

En somme, cette approche tend à ralentir l'innovation.

Les 4 piliers d'une gouvernance IT équilibrée

La visibilité : cartographier l'existant sans jugement

On ne peut pas gérer ce qu'on ne voit pas. La première étape consiste à établir un audit exhaustif mais bienveillant de votre écosystème applicatif réel.

Cette cartographie combine plusieurs méthodes :

- L'analyse des flux réseau révèle les connexions vers des services externes, un premier pas vers une architecture Zero Trust.

- Les outils de Cloud Access Security Broker (CASB) détectent automatiquement les applications SaaS utilisées.

- Les audits de licences identifient les abonnements souscrits avec des cartes professionnelles.

- Les entretiens directs avec les équipes métiers restent irremplaçables. Ces échanges révèlent les usages réels, les raisons du choix de tel ou tel outil, les difficultés rencontrées avec les solutions officielles.

L'approche doit impérativement être non-punitive. Si les collaborateurs craignent des sanctions, ils cacheront leurs pratiques et l'audit sera incomplet. Positionnez la démarche comme une opportunité d'améliorer l'offre IT : "Nous voulons comprendre vos besoins pour mieux y répondre, pas vous sanctionner."

Un audit shadow IT suit trois étapes :

- scan automatique via CASB pour la cartographie technique ;

- ateliers métiers par département pour qualifier les usages ;

- analyse de risque pour prioriser les actions.

Le dialogue : comprendre les besoins métiers réels

Derrière chaque outil shadow IT se cache un besoin métier non satisfait. Comprendre ce besoin est la clé pour proposer des alternatives acceptables.

Cette compréhension passe par des ateliers collaboratifs IT/métiers. Les équipes métiers expliquent leurs contraintes opérationnelles, leurs objectifs business. L'IT présente les enjeux de sécurité, de cohérence architecturale, de conformité.

Ces ateliers doivent se concentrer sur les cas d'usage réels. Demandez aux équipes de décrire concrètement ce qu'elles font avec l'outil non autorisé.

Co-définissez les critères de choix d'outils. Quelles fonctionnalités sont non-négociables pour les métiers ? Quel niveau de simplicité est attendu ? Côté IT, quels standards de sécurité sont impératifs ?

Ce dialogue permet d'identifier des quick wins : des outils shadow IT qui peuvent être régularisés rapidement parce qu'ils sont sécurisables et répondent à un besoin critique. Plutôt que de les bloquer brutalement, vous les intégrez dans l'écosystème officiel après durcissement technique.

Le cadre : définir une politique claire et accessible

Cette politique commence par une classification des outils en trois catégories. Les outils approuvés ont passé toutes les validations de sécurité et d'intégration. Les outils tolérés sous conditions peuvent être utilisés dans un périmètre limité. Les outils interdits présentent des risques rédhibitoires.

Définissez un processus d'évaluation rapide pour les nouveaux outils. À titre de bonne pratique, certaines organisations définissent des SLA internes avec des délais de réponse prévisibles : par exemple, quinze jours pour les outils à faible risque, un mois pour les outils critiques. Cette prévisibilité change la perception.

Communiquez les critères de sécurité de manière pédagogique : "Nous demandons que les données soient hébergées en Europe parce que le RGPD l'impose. Nous exigeons le chiffrement parce qu'une fuite pourrait compromettre notre activité."

Créez un catalogue d'outils recommandés par usage : collaboration, gestion de projet, automatisation marketing. Pour chaque catégorie, proposez deux ou trois solutions validées. Cette approche offre de la flexibilité tout en maintenant le contrôle.

Une matrice de décision structure l'arbitrage : risque versus valeur métier. Les outils à faible risque et forte valeur sont approuvés rapidement. Ceux à fort risque et faible valeur sont refusés.

L'agilité : faciliter l'innovation encadrée

Pour réduire durablement le shadow IT, offrez aux métiers une alternative plus rapide et plus flexible que les solutions sauvages.

Un processus d'homologation rapide pour les outils à faible risque désamorce la principale motivation du shadow IT. Un parcours fast-track valide en quelques jours un outil SaaS standard qui respecte les standards de sécurité.

Les bacs à sable sécurisés permettent de tester de nouveaux outils dans un environnement contrôlé. Isolés du réseau de production, ils offrent suffisamment de liberté pour expérimenter avant l'homologation formelle.

L'IT doit proposer des alternatives aux outils shadow IT les plus demandés. Si trois départements utilisent chacun un outil de gestion de projet différent non autorisé, votre offre officielle est défaillante. Investissez dans une solution moderne qui réponde à ces besoins.

Formez vos équipes IT à l'écoute des besoins métiers. Comprendre les enjeux business et traduire les demandes métiers en spécifications techniques crée un pont indispensable.

Comment reprendre le contrôle progressivement et durablement

Étape 1 : l'audit et la priorisation des risques

La reprise de contrôle commence par un état des lieux méthodique débouchant sur un plan d'action hiérarchisé.

Combinez plusieurs outils. Un CASB comme Microsoft Defender for Cloud Apps détecte les applications cloud via l'analyse réseau. Des entretiens structurés avec les responsables métiers complètent la vision technique. Dans de nombreuses organisations, un audit initial peut s'étendre sur 4 à 6 semaines, selon la taille et la complexité du système d'information.

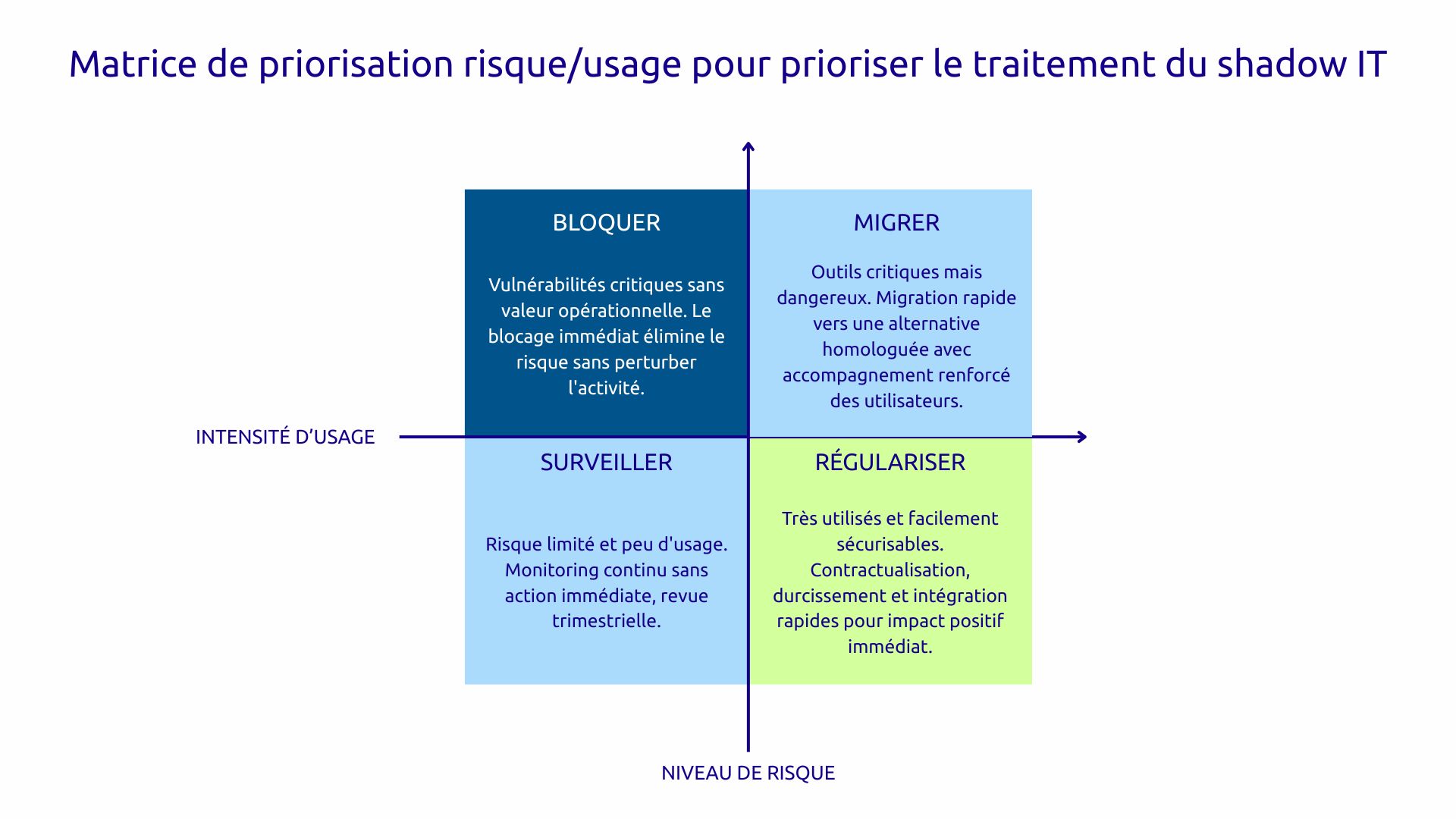

La priorisation devient cruciale. Construisez une matrice risque/usage qui positionne chaque outil détecté selon le niveau de risque et l'intensité d'utilisation.

Cette matrice révèle les quick wins : des outils très utilisés qui présentent un risque modéré peuvent être rapidement sécurisés et régularisés, apportant une amélioration significative. À l'inverse, un outil peu utilisé mais très risqué peut être bloqué sans impact opérationnel majeur.

Étape 2 : la régularisation et la migration des outils critiques

Pour les outils shadow IT que vous décidez de conserver, le processus de régularisation les transforme en outils officiels.

Cette régularisation implique la contractualisation avec l'éditeur pour clarifier les responsabilités et les niveaux de service. Puis le durcissement sécuritaire : activation de l'authentification multifacteurs, configuration des politiques d'accès, chiffrement, connexion aux systèmes de monitoring.

L'intégration avec l'écosystème existant connecte l'outil au système d'authentification centralisé via Microsoft Entra ID pour un provisionnement automatique des comptes.

Dans certains cas, vous devez migrer vers une solution approuvée. Cette migration nécessite un accompagnement soigné. Identifiez les power users et formez-les en priorité. Ils deviendront vos ambassadeurs. Prévoyez une période de transition où les deux outils coexistent.

Communiquez clairement : "Nous remplaçons l'outil X par l'outil Y parce qu'il offre les mêmes fonctionnalités, avec en plus une intégration native, un meilleur niveau de sécurité et un support professionnel."

Étape 3 : la mise en place d'une gouvernance continue

Une fois les outils critiques traités, le vrai défi commence : éviter que le Shadow IT ne resurgisse. La gouvernance doit en effet devenir un processus permanent.

Cette permanence repose d'abord sur des mécanismes de suivi automatisés. Un tableau de bord centralisé affiche en temps réel les indicateurs clés : nombre d'applications cloud détectées, taux de couverture par des outils homologués, incidents de sécurité, délai moyen de traitement des demandes. Complétez ce monitoring par des alertes automatiques qui se déclenchent dès qu'une anomalie apparaît : connexion à un nouveau service non référencé, pic d'utilisation inhabituel, dépassement de seuil de risque.

Mais la technologie seule ne suffit pas. Maintenez également un dialogue IT/métiers régulier. Organisez des comités trimestriels pour faire le point sur l'écosystème applicatif. Nommez des ambassadeurs IT dans chaque département métier pour remonter les besoins en continu et faciliter l'adoption des bonnes pratiques.

Enfin, n'oubliez pas de faire évoluer votre politique selon les retours terrain. Une gouvernance figée devient rapidement obsolète. Les besoins métiers changent, de nouveaux outils émergent, les standards de sécurité évoluent. Votre cadre doit s'adapter en continu pour rester pertinent.

La gouvernance du Shadow IT est un équilibre dynamique qui demande vigilance, écoute et adaptation permanente.

Power Platform et Azure : la réponse Microsoft au shadow IT

Le low-code/no-code comme alternative au shadow IT

Une des raisons principales du shadow IT est la lenteur de développement d'applications métiers. Power Platform offre une alternative radicale : permettre aux métiers de créer eux-mêmes leurs solutions dans un cadre IT gouverné.

Ainsi, Power Apps construit des applications métiers sans coder. Power Automate automatise les workflows visuellement. Power BI donne l'autonomie sur les analyses de données. Pour des cas d'usage simples à moyens, le temps de développement peut passer de plusieurs mois à quelques jours.

Le vrai avantage réside dans la gouvernance centralisée. Le Centre d'administration Power Platform permet à l'IT de contrôler finement l'environnement sans brider les métiers.

Les Data Loss Prevention policies définissent quels connecteurs peuvent être utilisés ensemble. Vous autorisez SharePoint et Dataverse dans la même application, mais bloquez la connexion simultanée à SharePoint et Gmail, évitant l'exfiltration de données vers des services personnels.

Les connecteurs approuvés limitent les intégrations possibles. L'IT valide les connecteurs autorisés selon leur sécurité. Les métiers conservent une large palette, mais dans un périmètre contrôlé.

L'audit natif trace toutes les créations, modifications et utilisations d'applications.

.jpg)

Azure et Microsoft 365 : un écosystème sécurisé et évolutif

Microsoft 365 couvre les besoins collaboratifs dans un environnement de travail moderne :

- Teams ;

- SharePoint ;

- OneDrive ;

- Planner.

Dynamics 365 adresse les applications métiers : CRM, Customer Service, Finance. Azure fournit l'infrastructure pour les besoins spécifiques : stockage, calcul intensif, intelligence artificielle.

L'écosystème brille surtout par ses outils de gouvernance intégrés. Conditional Access dans Microsoft Entra ID définit des politiques d'accès granulaires basées sur le contexte : localisation, type d'appareil, niveau de risque de l'utilisateur. Microsoft Purview Information Protection classifie et protège automatiquement les données sensibles. Microsoft Defender for Cloud Apps détecte et contrôle les applications cloud utilisées.

Cette cohérence de l'écosystème change l'équation. Chaque composant communique nativement avec les autres, partage le même système d'identité via Microsoft Entra ID, respecte les mêmes politiques de sécurité. Le shadow IT émerge de la complexité de faire communiquer des systèmes hétérogènes. L'écosystème Microsoft réduit drastiquement cette complexité.

Chez Askware, nous ne déployons pas simplement des outils Microsoft, nous les configurons, les intégrons et les gouvernons pour qu'ils répondent à vos enjeux métiers tout en respectant vos exigences de sécurité et de conformité.

Le shadow IT est une opportunité de repenser la relation entre IT et métiers. Gardez à l’esprit que la voie médiane existe : une gouvernance collaborative qui repose sur la visibilité, le dialogue, un cadre clair et l'agilité. Askware vous accompagne dans cette transformation pour transformer l'énergie d'innovation en avantage compétitif tout en préservant la sécurité.

Vous constatez la prolifération d'outils non autorisés dans votre organisation ? Contactez nos experts pour établir un diagnostic de votre écosystème applicatif et co-construire une stratégie de gouvernance adaptée à vos enjeux.