Comprendre le modèle Zero Trust

Qu'est-ce que le Zero Trust ?

Le Zero Trust est une stratégie architecturale, une approche globale qui transforme fondamentalement votre manière de protéger vos ressources. Son principe fondamental, formalisé en 2010 par John Kindervag, analyste chez Forrester Research, tient en quatre mots : "Never trust, always verify" (ne jamais faire confiance, toujours vérifier).

Autrement dit, c’est un modèle de sécurité qui considère qu’aucun utilisateur, aucun appareil, aucun réseau n'est digne de confiance par défaut. Même s'ils se trouvent à l'intérieur de votre infrastructure.

Le principe de vérification s’applique à la connexion mais aussi à toute la session, en s'appuyant sur tous les signaux disponibles : l'identité de l'utilisateur, l'état de sécurité de son appareil, sa localisation géographique, l'heure de la connexion et même son comportement habituel.

Pour bien comprendre la différence avec l'approche traditionnelle, imaginez la sécurité d'un aéroport. Le modèle classique ressemble au check-in : une fois le contrôle d'entrée passé, vous circulez librement. Le Zero Trust, lui, fonctionne comme si chaque porte d'embarquement exigeait un nouveau contrôle.

Les cinq principes fondamentaux du Zero Trust

Il s’agit des 5 piliers qui font qu’on passe d’une sécurité statique à une approche dynamique :

- "Verify explicitly" (vérifier explicitement). Chaque demande d'accès doit être authentifiée en analysant l'ensemble du contexte : appareil, localisation, comportement. Vous ne vous contentez plus d'un nom d'utilisateur et d'un mot de passe.

- "Use least privilege access" (moindre privilège). Chaque utilisateur ne doit avoir que le strict minimum d'accès nécessaire pour accomplir sa tâche, via les concepts de Just-in-Time (accès accordé uniquement au moment nécessaire) et Just-Enough-Access (uniquement les permissions indispensables).

- "Assume breach" (présumer la compromission). Partez du principe que votre réseau est déjà compromis ou le sera inévitablement. Cette hypothèse réaliste vous force à segmenter votre infrastructure, monitorer en continu et mettre en place des mécanismes de détection rapide. Si un attaquant entre, il doit être contenu immédiatement.

- "Validate device health" (valider l'état des appareils). Avant d'autoriser l'accès, vérifiez que l'appareil est dans un état de sécurité acceptable : système à jour, antivirus actif, conformité aux politiques.

- "Segment access" (segmenter les accès). Grâce à la micro-segmentation, vous limitez le blast radius (l'étendue des dégâts) en cas de compromission. Un serveur web compromis ne doit pas pouvoir communiquer avec votre base de données. Cette isolation empêche le mouvement latéral des attaquants.

Pourquoi le modèle périmétrique est devenu obsolète

Le modèle traditionnel repose sur le "castle and moat" : vous construisez des murs épais et des douves autour de votre réseau et vous considérez que tout l'intérieur est sûr tandis que l'extérieur est hostile. Pendant des décennies, cette approche a fonctionné mais en raison du contexte technologique, ce n’est plus le cas.

En effet, vos données ne sont plus dans votre datacenter, elles sont désormais dans Azure, dans Microsoft 365, dans des applications SaaS. Parallèlement, vos utilisateurs ne travaillent plus depuis le bureau. Ils se connectent depuis leur domicile, depuis des cafés, depuis l'étranger, souvent en utilisant des appareils personnels que vous ne contrôlez pas complètement. Enfin, vos applications critiques ne tournent plus sur vos serveurs on-premise mais sont hébergées chez des tiers dans un environnement collaboratif moderne. En somme, le périmètre réseau classique ne suffit plus.

Aujourd’hui, continuer à baser votre stratégie uniquement sur le périmètre, c'est s'exposer à des risques aux conséquences dramatiques car une fois qu'un attaquant a franchi vos défenses périmétriques, il a accès à l'ensemble de votre réseau "de confiance".

Le scénario type se déroule ainsi : un email de phishing compromet un compte utilisateur, l'attaquant utilise ce compte pour accéder au VPN, et une fois "à l'intérieur", il se propage latéralement, identifie les données sensibles et déploie un ransomware.

Les domaines de protection Zero Trust

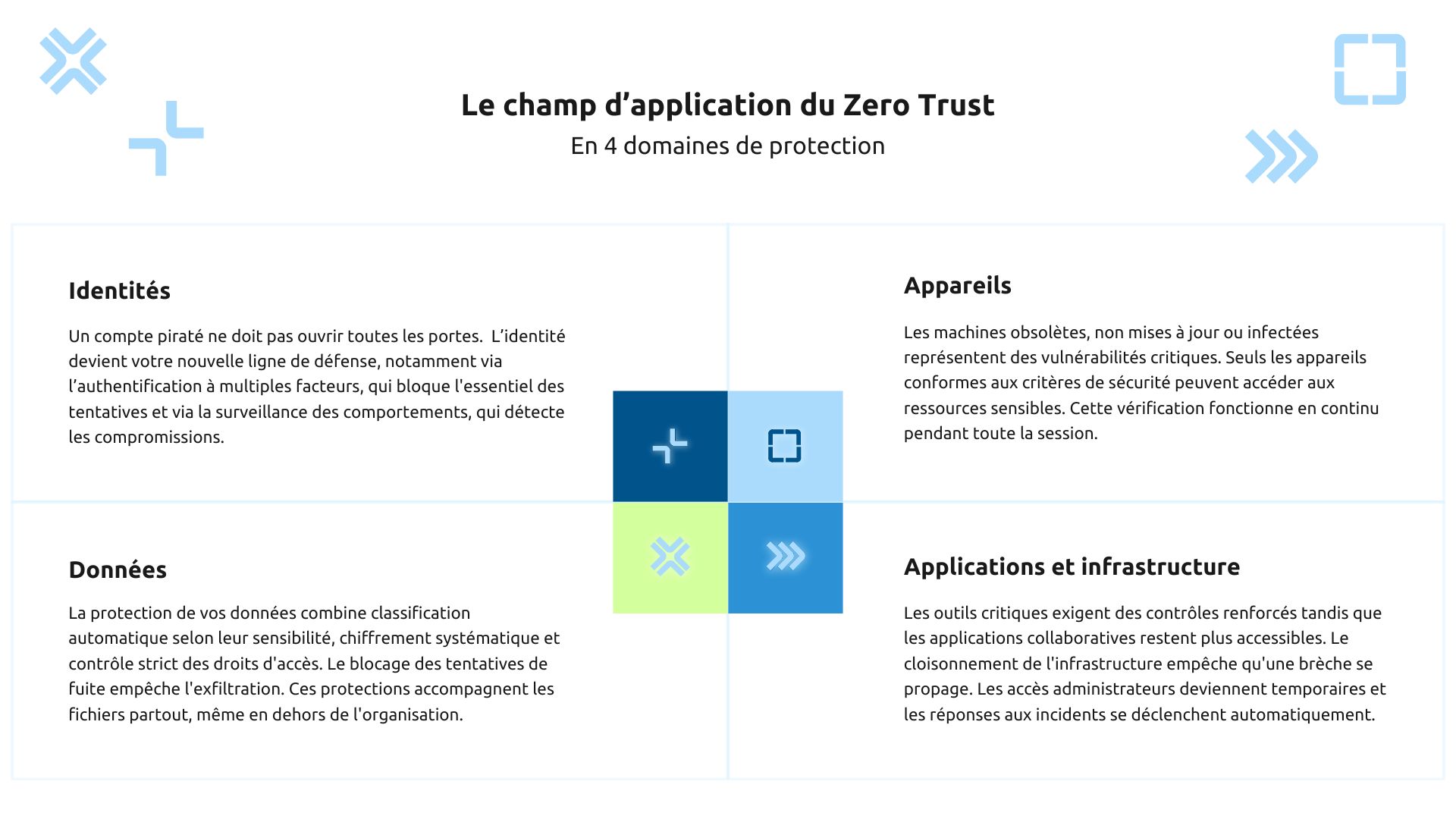

Identités : le nouveau périmètre de sécurité

Dans un monde où le réseau traditionnel a disparu, l'identité devient le nouveau périmètre. En effet, chaque accès commence par un utilisateur, un service, une machine. C'est pourquoi les attaques ciblant les identités via phishing ou credential stuffing (réutilisation automatisée d'identifiants volés) constituent un vecteur majeur des cyberattaques. Selon Microsoft, plus de 97% des attaques sur identité détectées sont des attaques par mot de passe.

Face à cette menace, l'authentification multi-facteurs (MFA) devient obligatoire pour tous, sans exception. Un mot de passe seul ne suffit plus et vous devez exiger un second facteur : code sur téléphone, notification push, clé FIDO2. Toujours selon Microsoft, l'activation du MFA permet de bloquer plus de 99,9% des attaques automatisées de compromission de comptes basées sur les mots de passe. Mieux encore que la MFA, l'authentification passwordless, qui élimine complètement le risque lié aux mots de passe volés.

Par ailleurs, il devient essentiel de gérer avec rigueur le cycle de vie de chaque identité. C’est-à-dire que quand un employé arrive, son compte est provisionné automatiquement et que quand il quitte l'entreprise, son compte est désactivé immédiatement. Ceci vous permet de vous débarrasser des accès orphelins résiduels.

En outre, vous devez surveiller les comportements anormaux : connexions depuis des localisations inhabituelles, téléchargements massifs, tentatives d'accès à des ressources jamais consultées. Ces signaux révèlent souvent une compromission en cours et permettent d'agir avant qu'il ne soit trop tard. La règle d'or reste simple : un compte compromis ne doit jamais donner les clés de l'ensemble de votre infrastructure.

Appareils : vérification avant autorisation

Les identités ne suffisent pas. Vous devez aussi vous assurer que l'appareil utilisé est sain et conforme. Imaginez qu’un utilisateur se connecte avec ses identifiants et son MFA, mais depuis un ordinateur personnel dont l'OS n'a pas été mis à jour depuis 6 mois, sans antivirus actif. Est-ce vraiment une bonne idée d’autoriser cet appareil à accéder à vos données sensibles ?

Puisque la réponse est évidemment non, vous devez tenir à jour un inventaire complet de tous les appareils qui se connectent et évaluer leur posture de sécurité. Cela passe par la définition de compliance policies précises :

- système d'exploitation minimum ;

- activation du chiffrement du disque ;

- antivirus à jour ;

- absence de jailbreak.

En fonction de leur conformité, les appareils peuvent se voir accorder un accès limité ou être complètement bloqués.

Pour les appareils prêtés par l’entreprise, déployez du Mobile Device Management (MDM) pour un contrôle complet.

Pour les appareils personnels dans un contexte BYOD, le Mobile Application Management (MAM) isole les données corporate dans un container sécurisé, séparé des applications personnelles. L'important est que cette vérification soit continue : si un appareil devient non conforme en session, l'accès doit être révoqué immédiatement, sans attendre la prochaine connexion.

Données : protection de l'actif ultime

Le but ultime des attaquants, ce sont vos données. C'est donc sur elles que vous devez concentrer vos protections les plus fortes.

Commencez par classifier vos données de façon systématique et, si possible, automatisée entre celles qui sont publiques, internes, confidentielles ou hautement confidentielles.

Une fois classifiées, les données doivent bénéficier d'une protection à trois niveaux :

- le chiffrement systématique garantit que vos données sont illisibles sans les clés appropriées qui sont “au repos”, “en transit”, “en cours d’utilisation” ;

- la Data Loss Prevention (DLP) empêche les fuites en détectant quand un utilisateur tente d'envoyer un document confidentiel par email à l'externe ou de copier des données sensibles sur USB ;

- le Rights Management définit qui peut faire quoi avec chaque donnée, et ces permissions suivent le fichier même hors de votre organisation.

Résultat : un document confidentiel partagé par erreur reste chiffré et inaccessible. Là où la sécurité périmétrique protégeait le conteneur, le Zero Trust protège les données elles-mêmes, où qu'elles aillent.

Applications et infrastructure

Du côté applicatif, vous devez contrôler qui accède à quelles applications et comment. Pour ce faire, commencez par un inventaire de toutes vos applications (SaaS, cloud, on-premise) puis par l’instauration de politiques d'accès adaptées à leur criticité. Par exemple, une application financière critique n'est accessible que depuis des appareils corporates conformes, avec MFA, là où un outil de visioconférence peut être plus ouvert.

Au niveau infrastructure, appliquez le principe assume breach via micro-segmentation. Concrètement, un serveur web compromis ne peut pas communiquer avec votre base de données. De même, implémentez du Just-in-Time access : vos administrateurs n'ont pas de droits permanents mais les activent temporairement, avec justification. Une fois la tâche terminée, l'accès est automatiquement révoqué.

Pour détecter les compromissions, le monitoring continu identifie les anomalies : pic de trafic inhabituel, tentatives de connexion suspectes, modifications de configuration non autorisées. Les systèmes de SOAR (Security Orchestration, Automation and Response) automatisent ensuite les réponses :

- isolation d'une machine compromise ;

- blocage d'une adresse IP malveillante ;

- désactivation d'un compte suspect.

L'écosystème Microsoft au service du Zero Trust

Azure Active Directory : orchestration des identités

Microsoft Entra ID (anciennement Azure Active Directory) constitue le cerveau de votre architecture Zero Trust. C'est là que se prennent toutes les décisions d'accès intelligentes.

Entra ID fournit d'abord une authentification centralisée via Single Sign-On pour l'ensemble de votre écosystème. Vos utilisateurs s'authentifient une fois avec MFA, puis accèdent à toutes leurs applications sans ressaisir leurs identifiants.

La fonctionnalité Conditional Access vous permet de définir des politiques basées sur des conditions et des contrôles : "Si ces conditions sont remplies, alors appliquez ces contrôles".

Par exemple : "Si un utilisateur finance accède à des données sensibles depuis un appareil non conforme, alors bloquez l'accès". Cette approche risk-based adapte dynamiquement le niveau de sécurité au niveau de risque détecté.

Parallèlement, Identity Protection analyse en continu les signaux de risque pour détecter les identités compromises : connexions depuis IP malveillantes, voyage impossible, credentials leakés. Les comptes à risque sont alors bloqués automatiquement ou soumis à des vérifications renforcées.

Pour les comptes à privilèges, Microsoft Entra Privileged Identity Management (PIM) implémente le Just-in-Time access. Vos administrateurs activent leurs privilèges uniquement quand nécessaire, pour une durée limitée, avec justification tracée. Toutes ces élévations sont auditées.

Enfin, Entra ID supporte l'authentification passwordless via Windows Hello for Business, clés de sécurité FIDO2 ou Microsoft Authenticator, éliminant ainsi le principal vecteur d'attaque des identités.

Suite Microsoft Defender : protection unifiée multicouche

Defender for Endpoint protège postes et serveurs avec des capacités EDR (Endpoint Detection and Response) avancées.

Pendant ce temps, Defender for Identity surveille votre Active Directory pour détecter les attaques : pass-the-hash, mouvements latéraux, escalades de privilèges.

Du côté cloud, Defender for Cloud Apps donne une visibilité sur vos applications SaaS et détecte le shadow IT, en complément des politiques DLP centralisées de Microsoft Purview.

Defender for Cloud (anciennement Azure Security Center et Azure Defender) protège quant à lui vos workloads Azure et hybrides s'appuyant sur les certifications de sécurité du cloud.

Enfin, Defender for Office 365 sécurise votre messagerie contre phishing et malwares.

Le véritable pouvoir de cette suite réside dans son intégration. Une attaque détectée par Defender for Endpoint déclenche automatiquement le blocage du compte dans Entra ID et remonte dans Microsoft Sentinel pour corrélation globale. Cette approche XDR (Extended Detection and Response) brise les silos et vous donne une vision unifiée des menaces qui traversent votre écosystème.

Intune et Purview : appareils conformes et données protégées

Microsoft Intune gère et protège vos appareils dans une logique Zero Trust. Il fournit du MDM complet : configuration des politiques, déploiement d'applications, gestion des mises à jour. Pour le BYOD, le MAM isole les données d’entreprise dans un container sécurisé sur l'appareil personnel. Ce qui rend Intune puissant, c'est son intégration avec Conditional Access. Les compliance policies qu'il définit deviennent des conditions d'accès dans Entra ID.

De son côté, Microsoft Purview, qui regroupe et étend des services historiques comme Azure Information Protection et Microsoft 365 Compliance, protège vos données directement : classification et labellisation avec Information Protection, Data Loss Prevention, chiffrement via Rights Management.

Intune garantit que seuls les appareils sains accèdent à vos ressources tandis que Purview garantit que vos données restent protégées où qu'elles aillent.

Méthodologie d'implémentation progressive du Zero Trust

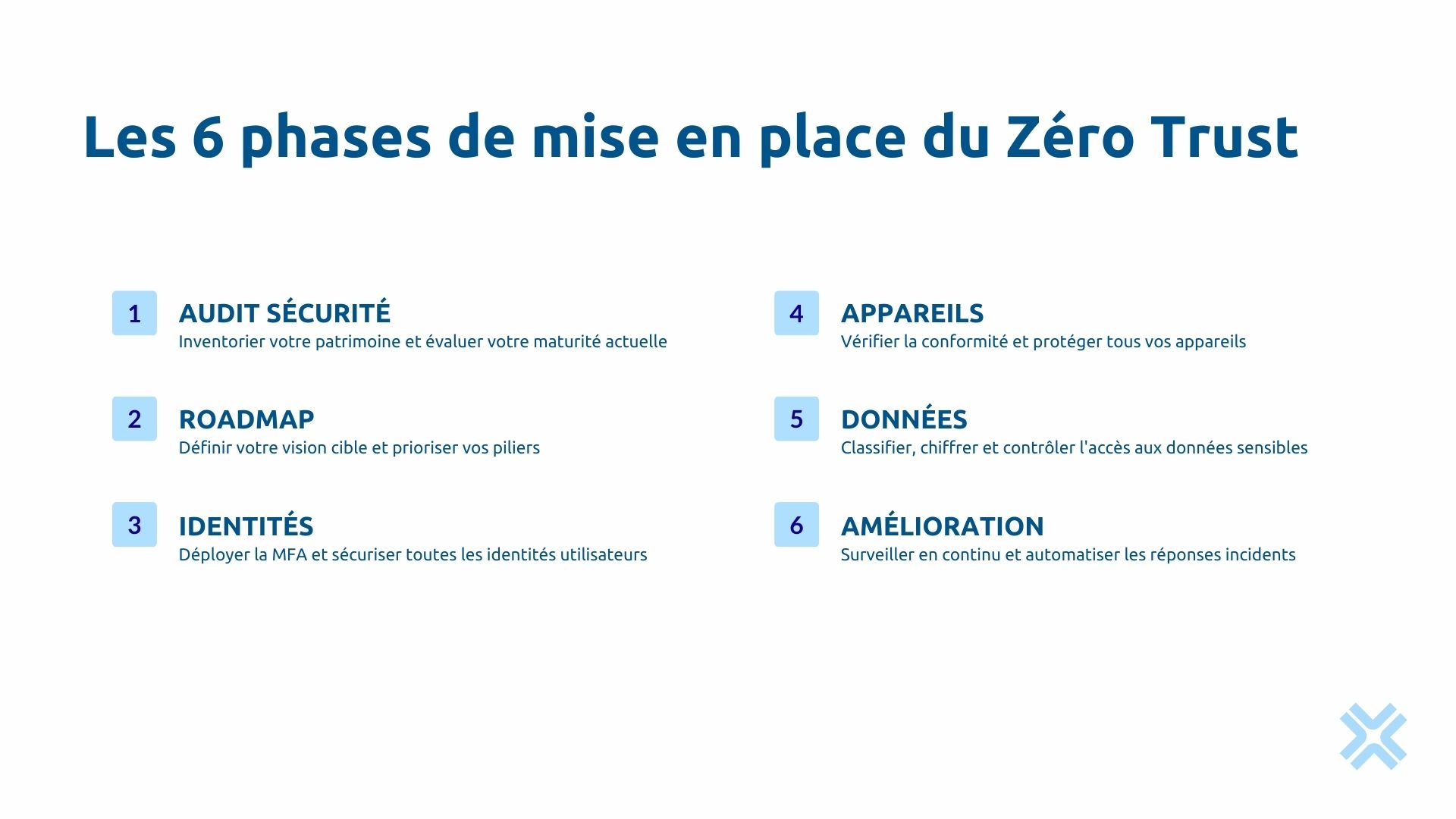

Phase 1 : audit et état des lieux de la posture de sécurité

Vous ne pouvez pas sécuriser ce que vous ne connaissez pas. Commencez par cartographier votre patrimoine : identités, appareils, applications, données sensibles.

Cette cartographie tend à mettre au jour des comptes orphelins, shadow IT, données personnelles dans des endroits non sécurisés.

Évaluez ensuite votre maturité de sécurité en suivant les guides de déploiement Zero Trust de Microsoft. Utilisez Microsoft Secure Score comme baseline mesurable et quantifiable. Analysez vos incidents passés pour identifier vos faiblesses réelles et vos quick wins.

Phase 2 : définir la stratégie et la roadmap Zero Trust

Fort de votre audit, définissez votre vision cible alignée sur vos risques métiers. Priorisez vos piliers : commencez généralement par les identités (impact maximum), puis appareils, puis données.

Identifiez vos use cases prioritaires : sécuriser le télétravail, contrôler les accès tiers, protéger les données financières. Construisez ensuite votre roadmap pluriannuelle avec des jalons clairs et des KPIs mesurables :

- évolution du Secure Score ;

- incidents détectés et bloqués ;

- temps moyen de détection.

Le Zero Trust se construit par étapes, jamais en one shot.

Phase 3 : sécuriser les identités (pilier fondamental)

Les identités sont le fondement alors déployez MFA obligatoire pour tous (administrateurs d'abord, puis ensemble de l'organisation).

Configurez vos premières politiques Conditional Access : bloquez les connexions depuis pays à risque, exigez MFA pour applications sensibles, bloquez les appareils non conformes.

Activez Identity Protection pour détecter automatiquement les comptes à risque. Implémentez PIM pour supprimer les droits d'administration permanents et imposer des activations temporaires justifiées.

Phase 4 : sécuriser les appareils

Avec des identités protégées, sécurisez maintenant les appareils. Déployez Intune pour gérer vos corporates et définissez vos compliance policies : OS minimum, chiffrement, antivirus actif.

Intégrez ces politiques avec Conditional Access pour que la conformité devienne une condition d'accès, garantissant une protection native. Déployez Defender for Endpoint pour une protection avancée. Pour le BYOD, implémentez des app protection policies qui isolent les données corporate. Cette combinaison identités sécurisées + appareils conformes constitue la fondation solide du Zero Trust.

Phase 5 : protéger les données et les applications

Attaquez-vous maintenant à la protection des données. Classifiez-les avec Purview Information Protection et configurez la classification automatique. Déployez la Data Loss Prevention sur emails, SharePoint, OneDrive, Teams, endpoints. Chiffrez vos données ultra-sensibles avec Rights Management.

Côté applications, configurez des app-based Conditional Access proportionnés au niveau de criticité. Déployez Cloud App Security pour obtenir une visibilité sur vos SaaS et détecter le shadow IT. La protection des données est le but ultime ; identités et appareils n'en sont que les moyens.

Phase 6 : monitoring, amélioration et réponse aux incidents

Le Zero Trust n'est jamais "terminé". Déployez Microsoft Sentinel comme SIEM cloud-native central qui collecte et corrèle les événements de tout votre écosystème. Configurez le monitoring continu de vos indicateurs : Secure Score, incidents détectés, appareils conformes, adoption MFA.

Ensuite, créez des playbooks automatisés de réponse aux incidents, puis pratiquez le threat hunting proactif, organisez des post-mortems après chaque incident. En dernier lieu, revoyez vos politiques tous les 3 mois.

Le modèle Zero Trust n'est pas une mode mais l'évolution nécessaire de la sécurité. L'écosystème Microsoft offre une plateforme complète pour l'implémenter, mais la technologie seule ne suffit pas.

Askware vous accompagne pour construire votre architecture Zero Trust sur mesure. Nous construisons des stratégies de sécurité pragmatiques qui réduisent vos risques tout en préservant l'agilité de votre organisation. Demandez votre audit de sécurité pour identifier vos vulnérabilités prioritaires et établir votre roadmap Zero Trust.