Entra ID : le système de gestion des identités de Microsoft

Qu'est-ce que Microsoft Entra ID (ex Azure Active Directory) ?

Microsoft Entra ID est le service cloud de gestion des identités et des accès (IAM) de Microsoft. Concrètement, c'est lui qui authentifie chaque utilisateur, gère les identités et contrôle qui peut accéder à quoi dans votre environnement numérique.

Pensez à Entra ID comme au gardien d'un immeuble : il vérifie l'identité de chaque personne et décide qui peut accéder à quels étages. Sauf qu'ici, les "étages" sont vos applications : Microsoft 365, l'ensemble des modules Dynamics 365, Power Platform, toutes vos ressources Azure comme Azure DevOps et même des applications tierces (via SSO).

Toute organisation qui utilise Microsoft 365 a déjà Entra ID. Il est inclus dans les licences. La vraie question n'est donc pas "faut-il l'adopter ?" mais "comment le configurer correctement pour protéger mon organisation ?".

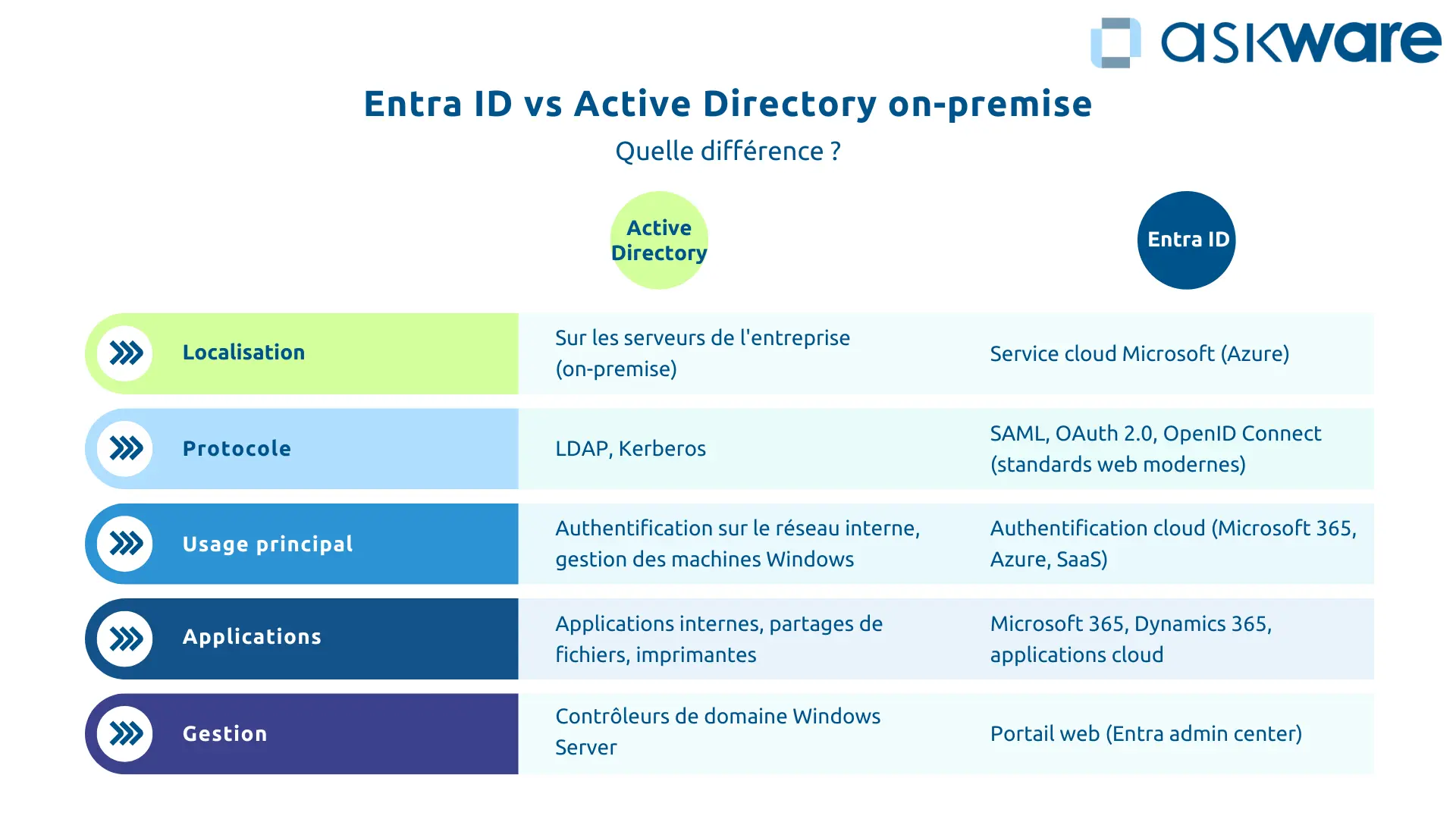

Entra ID vs Active Directory on-premise : quelle différence ?

Cette confusion revient fréquemment : Entra ID vs Active Directory, est-ce la même chose ? Non. Ce sont deux systèmes différents et complémentaires. C’est justement parce que l’ancien nom d’Entra ID (Azure Active Directory) créait de la confusion que sa dénomination a changée.

Active Directory on-premise gère les machines Windows, les partages de fichiers et l'authentification sur le réseau local. Il fonctionne sur vos serveurs internes, utilise des protocoles comme LDAP et Kerberos et nécessite des contrôleurs de domaine Windows Server pour sa gestion.

Entra ID Microsoft est un service cloud moderne conçu pour les applications SaaS et le travail à distance. Il vit dans Azure, utilise des protocoles web modernes (SAML, OAuth 2.0, OpenID Connect), et se gère via un portail web. Son usage principal est l'authentification cloud pour Microsoft 365, Dynamics 365 et toutes les applications SaaS.

Dans un environnement hybride (cloud et on-premise), les deux solutions coexistent : Active Directory on-premise pour les systèmes legacy, Entra ID pour le cloud et Azure AD Connect pour synchroniser automatiquement les identités entre les deux mondes. Pour les organisations 100% cloud, Entra ID seul suffit. Plus besoin de serveurs Active Directory à maintenir.

Le rôle central d'Entra ID dans l'écosystème Microsoft

Entra ID n'est pas qu'un annuaire d'utilisateurs. C'est la clé de voûte de votre écosystème Microsoft. Cette centralisation apporte quatre bénéfices majeurs :

- L'identité unifiée avec un seul compte pour tout,

- Le Single Sign-On (SSO Microsoft) avec connexion une fois pour accéder à toutes les applications intégrées,

- Un point de contrôle central où toutes les authentifications passent par Entra ID,

- Une gouvernance simplifiée permettant de gérer les utilisateurs, les groupes et les droits depuis un seul endroit.

Concrètement, cela permet à un collaborateur qui se connecte à Windows avec son compte Entra ID d’accéder automatiquement à Teams, Outlook, SharePoint, Dynamics 365 Sales, Power BI ... Sans avoir à resaisir son mot de passe, sans friction et avec une sécurité maximale.

Les concepts clés d'Entra ID : authentification, autorisation, et sécurité

Authentification vs Autorisation : comprendre la différence

Pour maîtriser Entra ID, il faut comprendre deux concepts fondamentaux :

- L'authentification répond à "Qui êtes-vous ?" : c'est la vérification de votre identité via mot de passe, MFA (authentification multi-factorielle), biométrie ou certificat.

- L'autorisation répond à "Que pouvez-vous faire ?" : une fois votre identité vérifiée, Entra ID vérifie vos droits d'accès aux différentes ressources selon vos rôles, groupes et permissions.

Ainsi, vous vous connectez avec votre email et validez la MFA sur votre smartphone ce qui permet à Entra ID de vous authentifier. Puis vous essayez d'accéder à un document confidentiel SharePoint, Entra ID vérifie si vous faites partie du groupe autorisé. Si c’est le cas, vous accédez au document en question. Une identité prouvée ne signifie pas un accès automatique à tout.

SSO (Single Sign-On) : une authentification, tous les accès

Le Single Sign-On transforme l'expérience quotidienne. Vous vous connectez une fois et accédez automatiquement à toutes les applications intégrées. Entra ID délivre un token d'authentification sécurisé reconnu par toutes les applications Microsoft et les milliers d'applications tierces de la galerie Entra ID (comme par exemple Salesforce ou Slack).

Les bénéfices sont triples :

- Une expérience utilisateur améliorée avec un seul mot de passe à mémoriser et moins de frictions pour accéder aux applications métiers,

- Une sécurité renforcée avec moins de risques de réutilisation de mots de passe faibles,

- Une productivité accrue avec un gain de temps lors du passage d’une application à une autre et moins de tickets au support pour "mot de passe oublié".

MFA (Multi-Factor Authentication) : renforcer la sécurité

Selon Microsoft, 99,2% des attaques par compromission de comptes sont bloquées par la MFA. C'est la protection la plus efficace. La MFA désigne une authentification qui nécessite au minimum deux facteurs. Généralement il s’agit du mot de passe et d’un autre moyen complémentaire.

Il existe 3 sortes de facteurs :

- Les facteurs que l’utilisateur connaît : son mot de passe

- Les facteurs liés au matériel : smartphone ou clé de sécurité

- Les facteurs biométriques : grâce aux empreintes de l’utilisateur ou la reconnaissance faciale.

Entra ID propose plusieurs méthodes. La méthode recommandée est l'application Microsoft Authenticator (qui combine reconnaissance faciale et envoie d’un code sur l’application sur le smartphone de l’utilisateur). Mais il est possible de mettre en place d’autres mécanismes : SMS, appel téléphonique, clés de sécurité physique (FIDO2) et Windows Hello pour la biométrie.

La MFA s'active via des politiques Conditional Access et peut être imposée à tous les utilisateurs. Aujourd’hui, sur le plan opérationnel, la MFA est un standard minimum pour garantir la sécurité de votre entreprise et de ses données.

Conditional Access : le contrôle d'accès intelligent

Conditional Access d’Azure va au-delà de la MFA avec des politiques qui adaptent la sécurité au contexte. Le système évalue automatiquement :

- Qui tente de se connecter,

- À quelle application,

- Depuis quel endroit et quel pays,

- Depuis quel type d'appareil (géré ou personnel),

- Quel niveau de risque (le comportement est-il suspect ?)

En fonction des réponses, Entra ID peut autoriser, bloquer complètement, exiger la MFA supplémentaire ou exiger un appareil conforme. La fonctionnalité Entra ID Protection utilise l’IA pour détecter les comportements suspects.

Vous pouvez définir différentes politiques comme par exemple : "Si connexion depuis l'étranger” alors “exiger MFA" ou encore "Si utilisateur à haut risque détecté” alors “bloquer et forcer changement de mot de passe".

Cela permet d’avoir une sécurité adaptative : stricte quand le contexte est suspect, souple quand le contexte est sûr. Ainsi, un commercial au siège bénéficie d'une connexion fluide. Le même depuis un cybercafé en Chine déclenche un blocage automatique et une demande de validation supplémentaire.

Comment Entra ID sécurise l'écosystème Microsoft

Intégration native avec Microsoft 365, Dynamics 365, et Azure

L'atout majeur d'Entra ID est son intégration profonde avec tous les services Microsoft. Entra ID permet l’authentification de tous les utilisateurs de Microsoft 365 (Teams, Outlook, SharePoint, OneDrive …), gère l'attribution des licences et applique des politiques d'accès conditionnel par application.

Pour Dynamics 365, l'authentification de tous les modules repose sur Entra ID. Les utilisateurs sont synchronisés automatiquement et la gestion des rôles se fait depuis le portail Entra. Pour Power Platform, Power Apps, Power Automate et Power BI utilisent Entra ID pour l'authentification et le partage sécurisé. Pour Azure, Entra ID contrôle l'accès à toutes les ressources via RBAC. Chaque service Azure est protégé par Entra ID.

Cette unification signifie que vous gérez la sécurité des identités sur le cloud une seule fois dans Entra ID et elle s'applique partout. Désactivez un compte et l'utilisateur perd instantanément l'accès à toutes les ressources Microsoft.

Gestion des applications tierces via la galerie Entra ID

La galerie d'applications Entra ID contient plus de 5000 applications pré-intégrées : Salesforce, Slack, Zoom, Dropbox, AWS, Google Workspace. Le SSO s'étend à toutes ces applications avec un seul mot de passe Entra ID.

Le provisioning automatique permet à Entra ID de créer et supprimer automatiquement les comptes dans ces applications tierces. Un nouvel utilisateur créé dans Entra ID déclenche automatiquement la création de ses comptes Salesforce et Slack avec les bons droits.

La gouvernance centralisée offre une visibilité complète sur qui a accès à quoi, Microsoft ET tiers, depuis une seule console. Entra ID devient ainsi le système d'identité central pour toute votre organisation.

Gestion des appareils avec Entra ID et Intune

Entra ID gère aussi l'identité des appareils, il ne se limite pas aux utilisateurs. Les PC, smartphones et tablettes peuvent être enregistrés dans Entra ID.

Les PC Windows peuvent être directement joints à Entra ID grâce à Entra ID Join. Combiné à Microsoft Intune, Entra ID vérifie la conformité des appareils : chiffrement, mises à jour, antivirus actif.

Vous pouvez créer des politiques avec Conditional Access comme "Autoriser l'accès à Dynamics 365 uniquement depuis appareils gérés et conformes". Cette double vérification (identité utilisateur ET appareil) renforce considérablement la sécurité.

Gouvernance et gestion des identités avec Entra ID

Gestion des utilisateurs, groupes, et licences

Entra ID centralise toute la gouvernance des identités de votre organisation. La gestion des utilisateurs permet de créer, modifier et supprimer des comptes depuis le portail Entra. En environnement hybride, les utilisateurs sont automatiquement synchronisés depuis Active Directory on-premise via Azure AD Connect.

La gestion des groupes est particulièrement puissante. Les groupes de sécurité contrôlent les accès aux applications, tandis que les groupes Microsoft 365 créent automatiquement une équipe Teams, une boîte mail partagée et un site SharePoint. Les groupes dynamiques permettent un membership entièrement automatique selon des critères définis : tous les utilisateurs du service "Commercial" rejoignent automatiquement le groupe "Équipe Commerciale".

L'attribution de licences Microsoft 365 et Dynamics 365 se fait via Entra ID, manuellement ou automatiquement par groupe. Vous pouvez gérer les accès par groupes plutôt qu'individuellement, automatiser avec les groupes dynamiques et désactiver immédiatement les comptes des personnes qui quittent l'organisation.

Audit et monitoring : tracer les accès et détecter les anomalies

L'audit et le monitoring continus sont essentiels pour maintenir la sécurité. Entra ID enregistre toutes les authentifications, modifications d'utilisateurs et accès aux applications. Ces logs détaillés permettent de détecter rapidement les comportements suspects.

Entra ID Protection utilise l'intelligence artificielle pour identifier automatiquement les comportements anormaux : connexions impossibles géographiquement, vitesses de déplacement irréalistes, adresses IP malveillantes. Le système peut bloquer automatiquement ces tentatives ou exiger une validation supplémentaire.

Les alertes en temps réel notifient votre équipe IT en cas d'activité suspecte : tentatives de connexion échouées multiples, accès depuis un pays à risque, modifications massives de permissions. Pour une analyse avancée, les logs peuvent être envoyés vers Azure Monitor ou Microsoft Sentinel pour des corrélations sophistiquées.

Certaines réglementations (RGPD, ISO 27001, SOC 2) exigent de tracer les accès aux données sensibles. Entra ID fournit ces traces détaillées avec la possibilité de prouver qui a accédé à quoi, quand, depuis où et depuis quel appareil afin de répondre à ces exigences de conformité réglementaire.

Privileged Identity Management (PIM) : gérer les comptes à privilèges

Les comptes administrateurs sont les cibles prioritaires des attaquants. Un compte administrateur global compromis donne toutes les clés de votre environnement Microsoft. Le problème traditionnel : les administrateurs conservent leurs privilèges en permanence, augmentant inutilement la surface d'attaque.

Le Privileged Identity Management (PIM) est la solution. Les utilisateurs n'ont plus de privilèges permanents. Quand un administrateur doit effectuer une tâche privilégiée, il demande l'activation temporaire du rôle pour une durée limitée (1-4 heures). Cette activation nécessite une approbation d'un autre administrateur et une justification. Après expiration, l'utilisateur redevient automatiquement utilisateur standard.

Cela permet de réduire le nombre d’administrateurs globaux et de réduire drastiquement la surface d'attaque. La traçabilité permet de savoir qui a utilisé quels privilèges et pourquoi, la conformité est renforcée.

Il est ainsi recommandé d’avoir maximum 2 administrateurs globaux permanents (pour les urgences), et des PIM pour tous les autres besoins.

Bonnes pratiques de sécurité Entra ID

Pour sécuriser correctement votre environnement Entra ID, trois actions sont absolument prioritaires et non négociables.

Activer la MFA pour tous les utilisateurs

La première bonne pratique est de mettre la MFA pour 100% des utilisateurs. Microsoft recommande officiellement la MFA pour absolument tous les utilisateurs sans exception et particulièrement pour tous les administrateurs.

Utilisez des politiques Conditional Access pour imposer la MFA globalement en créant une politique "Exiger MFA pour tous" applicable à toutes les applications cloud Microsoft. La méthode recommandée est l'application Microsoft Authenticator, beaucoup plus sécurisée que les SMS interceptables.

Pour un déploiement progressif et acceptable par les utilisateurs, commencez par les administrateurs et les utilisateurs à haut risque (direction, finance, RH), puis élargissez méthodiquement à tous les collaborateurs.

Implémenter des politiques Conditional Access

La deuxième bonne pratique est de déployer des politiques Conditional Access intelligentes. Ne vous contentez jamais de la simple MFA. Allez vers une véritable sécurité contextuelle et adaptative.

- Bloquez les connexions depuis des pays géographiquement à haut risque cyber (sauf si vous avez des équipes légitimement présentes sur place).

- Exigez des appareils strictement conformes aux politiques de sécurité pour accéder aux applications contenant des données sensibles ou confidentielles.

- Bloquez définitivement les protocoles d'authentification legacy non sécurisés (authentification de base) qui sont des portes d'entrée béantes.

- Exigez systématiquement et sans exception la MFA pour tous les administrateurs, même lorsqu'ils se connectent depuis des appareils connus et des localisations habituelles.

Pour le déploiement, utilisez une approche progressive : créez d'abord vos politiques en mode "Report-only" (audit sans blocage), analysez attentivement les résultats pendant 2-3 semaines pour comprendre l'impact puis activez progressivement la politique en mode "On" (blocage actif).

Surveiller et auditer régulièrement

La troisième bonne pratique avec Entra ID est de faire de la surveillance et des audits continus. La sécurité n'est absolument pas une configuration ponctuelle qu'on effectue une fois puis qu'on oublie ensuite. C'est un processus dynamique et continu qui nécessite vigilance et ajustements réguliers.

Révisez régulièrement vos utilisateurs pour supprimer les comptes inactifs ou orphelins (anciens collaborateurs dont le compte n'a jamais été correctement désactivé). Utilisez Entra ID Access Reviews pour vérifier périodiquement et systématiquement qui a accès à quelles ressources sensibles.

Vérifiez chaque semaine les connexions suspectes détectées dans les rapports Entra ID Protection. Ajustez continuellement vos politiques Conditional Access selon l'évolution constante des menaces cyber et des besoins de votre organisation.

Askware peut vous aider à auditer votre configuration Entra ID et définir les améliorations pour sécuriser l’accès aux données sensibles de votre organisation.

Microsoft Entra ID est la Microsoft identity plateform, le système de gestion des identités et d'accès qui sécurise l'intégralité de votre écosystème Microsoft. Chaque connexion à Microsoft 365, Dynamics 365, Power Platform ou Azure transite par Entra ID, qui vérifie l'identité, applique les politiques de sécurité et autorise ou bloque l'accès.

Sans Entra ID correctement configuré, impossible de garantir la sécurité de vos données et applications. Avec Entra ID optimisé (MFA activée pour tous, politiques Conditional Access déployées, monitoring actif, gouvernance rigoureuse, gestion des privilèges avec PIM), vous obtenez une sécurité de niveau entreprise tout en simplifiant l'expérience utilisateur grâce au SSO.

La configuration optimale d'Entra ID nécessite une expertise technique pointue et une compréhension fine des enjeux de sécurité. Microsoft fournit les outils, mais c'est la configuration experte qui fait toute la différence. Askware vous accompagne pour auditer votre configuration Entra ID, identifier les vulnérabilités, déployer les bonnes pratiques, former vos équipes IT et assurer une intégration optimale avec Dynamics 365, Power Platform et Azure.